ДИПЛОМНЫЙ ПРОЕКТ

Система защиты информационных данных для лечебно-профилактического учреждения

Аннотация

Пояснительная записка содержит 88 страницы, в том числе 11 рисунков,17 таблиц, 25 использованных источника, 2 приложения. Графическая часть содержит 4 плаката формата А.1.

В данном проекте изложены основные этапы разработки системы защиты персональных данных для лечебно-профилактических учреждений, а также произведён расчет экономической эффективности внедрения системы защиты.

Проектом предусмотрено применение мер для обеспечения требуемых норм условий труда для сотрудника, работающего с персональным компьютером, а также применение мер для обеспечения экологической безопасности на рабочем месте.

Разработанная система защиты позволяет защищать персональные данные, хранящиеся в информационных системах персональных данных, от воздействия угроз хищения данных, несанкционированного доступа к ним, а так же от непреднамеренных действий сотрудников учреждения. Эта система является экономически выгодной и проста в использовании.

Annotation

Explanatory note contains 88 pages, including 11 figures, 17 tables, 25 used source 2 application. Graphic part contains 4 poster format A.1.

In this project, the main steps for developing a system of personal data protection for health care institutions, as well as calculated the economic efficiency of the protection system.

The project envisages the implementation of measures to ensure the required standards of working conditions for staff working with a personal computer, and the application of measures to ensure environmental safety in the workplace.

The developed system of protection helps protect personal data stored in information systems of personal data against threats of data theft, unauthorized access, as well as unintentional actions of the institution. This system is a cost effective and easy to use.

Содержание

|

Введение……………………………………………………………………………. |

6 |

|

1 Характеристика предприятия и его деятельности………...…………………… |

8 |

|

2 Основы безопасности персональных данных …………………………...……. |

10 |

|

2.1Законодательные основы защиты персональных данных…….……...……………………………....................................................... |

10 |

|

2.2 Угрозы информационной безопасности……………………………………… |

13 |

|

2.2.1 Угрозы утечки персональных данных по техническим каналам……….... |

14 |

|

2.2.2 Угрозы, связанные с несанкционированным доступом к персональным данным……………………..……………………………………………………….. |

17 |

|

2.3Общая характеристика источников угроз несанкционированного доступа в информационной системе персональных данных……………………………….. |

18 |

|

2.4 Методы и средства защиты информации…………………………………….. |

23 |

|

2.4.1 Методы защиты информации……………………………………………….. |

23 |

|

2.4.2 Средства защиты информации…………………………………………….... |

24 |

|

3 Устройство информационной системы персональных данных………………. |

29 |

|

3.1 База персональных данных…………………………………………………..... |

29 |

|

3.2 Устройство локальной вычислительной сети Городской поликлиники №1 г. Новотроицка……………………………………………………………………... |

31 |

|

4 Разработка системы защиты информационных данных для лечебно-профилактических учреждений………………………………………… |

35 |

|

4.1 Классификация информационных систем персональных данных поликлиники……………………………………………………………………….. |

35 |

|

4.2 Модель угроз информационной системе персональных данных…………... |

38 |

|

4.2.1 Пользователи информационной системы персональных данных………... |

39 |

|

4.2.2 Исходный уровня защищенности информационной системы персональных данных …………………………………......................................... |

41 |

|

4.2.3Вероятности реализации угроз в информационной системе персональных данных……………………………………………………………... |

42 |

|

4.2.4 Возможности реализации угроз в информационной системе персональных данных…………………………………......................................... |

43 |

|

4.2.5 Оценка опасности угроз……………………………………………………... |

45 |

|

4.3 Описание выбранных средств защиты персональных данных……………... |

46 |

|

4.3.1 ViPNet Client…………………………………………………………………. |

50 |

|

4.3.2 Dr.Web………………………………………………………………………... |

52 |

|

4.3.3 Модуль доверенной загрузки «МДЗ-Эшелон»…………………………….. |

52 |

|

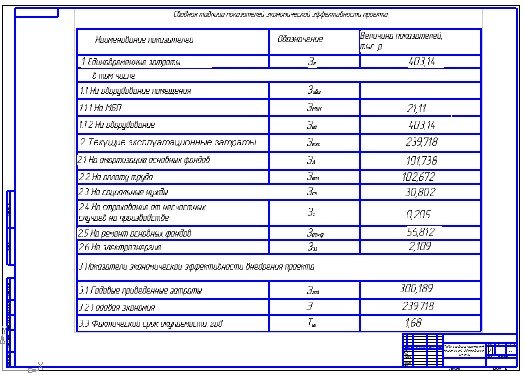

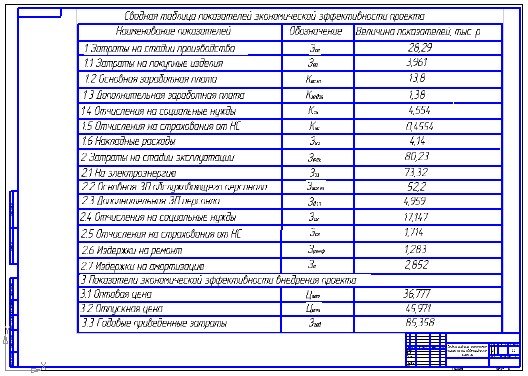

5 Экономическое обоснование разработки системы защиты информационных данных для лечебно-профилактического учреждения………………………….. |

54 |

|

5.1 Расчет затрат…………………………………………………………………… |

54 |

|

5.1.1 Расчет единовременных затрат……………………………………………... |

54 |

|

5.1.2 Расчет текущих (эксплуатационных) затрат……………………………….. |

56 |

|

5.2 Расчет экономической эффективности……………………………………….. |

58 |

|

5.2.1 Годовые приведенные затраты на внедрение системы защиты персональных данных……………………………………………………………... |

59 |

|

5.2.2 Годовая экономия на эксплуатационных затратах………………………… |

59 |

|

5.2.3 Фактический срок окупаемости капитальных затрат……………………... |

59 |

|

5.2.4 Фактический коэффициент экономической эффективности…………….. |

59 |

|

6 Безопасность труд……………………………………………………………... |

62 |

|

6.1 Анализ и обеспечение безопасных условий труда…………………………... |

62 |

|

6.1.1 Требования к рабочему помещению инженера по информационным технологиям в лечебно-профилактическом учреждении……………………… |

64 |

|

6.2 Расчет уровня шума…………………………………………………………..... |

68 |

|

6.3 Возможные чрезвычайные ситуации……………………………………….. |

69 |

|

6.4 Расчет продолжительности эвакуации из здания……………………………. |

70 |

|

7 Экологическая характеристика проекта………………………………………. |

75 |

|

7.1 Общие положения……………………………………………………………. |

75 |

|

7.2 Необходимость компьютеризации обработки персональных данных в лечебно-профилактических учреждениях……………………………………… |

76 |

|

7.3 Анализ вредных экологических факторов………………………………….. |

77 |

|

7.4 Требования к ПВЭМ и помещениям для работы с ними…………………... |

77 |

|

7.4.1 Требования к ПВЭМ………………………………………………………… |

77 |

|

7.4.2 Требования помещениям для работы с ПВЭМ…………………………….. |

78 |

|

7.5 Требования к экологическим факторам на рабочем месте специалиста по информационным технологиям в лечебно-профилактическом учреждении и проектирование защитных мер…………………………………………………… |

79 |

|

7.5.1 Микроклимат………………………………………………………………… |

79 |

|

7.5.2 Освещение……………………………………………………………………. |

79 |

|

7.5.3 Шум и вибрация……………………………………………………………... |

81 |

|

7.5.4 Электромагнитные излучения………………………………………………. |

81 |

|

7.5.5 Система кондиционирования……………………………………………….. |

82 |

|

7.6 Вывод по разделу………………………………………………………………. |

83 |

|

Заключение…………………………………………………………………………. |

84 |

|

Список использованных источников……………………………………………... |

85 |

|

Приложение А…………………………………………………………………….... |

87 |

|

Приложение Б…………………………………………………………………….... |

88 |

|

|

|

Введение

В наш век – век информационных технологий применение персональных компьютеров во всех сферах человеческой деятельности практически незаменимо. Компьютеризация всех отраслей промышленности и народного хозяйства, начавшаяся в XX веке, продолжается и в наши дни. Создание информационных систем (ИС) и автоматизация обработки различной информации повышают производительность труда любой организации и ускоряют процесс доступа к информации. Однако, процесс компьютеризации имеет и другую сторону: облегчение доступа к базам данных (БД) получают и злоумышленники. Имея доступ к различным базам данных, злоумышленники могут использовать их для вымогания денег, других ценных сведений, материальных ценностей и прочего.

Поэтому защита информации в наше время является актуальным вопросом. Наибольший интерес для злоумышленников представляют сведения, хранящиеся в БД государственных структур, таких как МВД, ФНС и других, а также подконтрольных им организациям, таким как учреждения здравоохранения, образования.

В медицинских организациях хранится информация, напрямую связанная с субъектом персональных данных (больным или сотрудником учреждения здравоохранения). Получив доступ к БД какой-нибудь медицинской организации, злоумышленник может шантажировать больного, либо его родственников, а так же испортить ему репутацию, или обнародовать конфиденциальные сведения, касающиеся здоровья пациентов.

Защита информационных данных (в частности персональных данных пациентов и сотрудников лечебно-профилактического учреждения) является актуальной темой в нашей стране еще и потому, что законодательная база по этому вопросу существует менее 10 лет и часто лица, ответственные за обработку и хранение персональных данных (ПД) не знают основных правил

безопасности доверенной им информации.

Главной целью данного дипломного проекта является создание проекта системы защиты персональных данных (СЗПД) для ЛПУ, удовлетворяющей нормативным документам ФСТЭК и ФСБ России.

Основными задачами, поставленными при разработке дипломного проекта, являются:

- анализ информационной системы ЛПУ на примере городской Поликлиники №1 г. Новотроицка;

- разработка структуры информационной системы с учетом средств защиты ПД;

- разработка технического задания на создание СЗПД;

- разработка проекта СЗПД;

- экономическое обоснование программного средства;

- предложение мероприятий по обеспечению безопасности труда и охраны окружающей среды.

СЗПД служит для защиты информации от несанкционированного доступа к ней, антивирусной защиты данных, обнаружения вторжений в информационную систему персональных данных (далее - ИСПД), а так же для межсетевого экранирования и защиты каналов передачи данных.

В экономической части дипломного проекта приведен расчет технико-экономической выгоды от внедрения СЗПД. В разделе «Безопасность труда» предусмотрены меры для обеспечения допустимых норм условий труда для сотрудника, работающего с компьютером. В разделе «Экологическая характеристика проекта» рассмотрены меры для обеспечения экологической безопасности на рабочем месте оператора компьютера.

Разрабатываемая система защиты персональных данных предназначена для защиты персональных данных пациентов и сотрудников, хранящихся и обрабатываемых в информационных системах персональных лечебно-профилактических учреждений (далее - ЛПУ).

1 Характеристика предприятия и его деятельности

Лечебно-профилактические учреждения или медицинские учреждения - специализированные лечебно-профилактические заведения, в которых людям с теми или иными заболеваниями оказывается полный спектр медицинских услуг: диагностика, лечение, реабилитация после перенесенных болезней[1].

Медицинское обслуживание населения в России состоит из нескольких систем:

- медицинские терапевтические учреждения;

- хирургические и травматологические учреждения;

- медицинские неврологические учреждения;

- медицинские психиатрические учреждения;

- педиатрические медицинские учреждения;

- родильные дома,

- медицинские профилактические учреждения (санатории и профилактории),

- специальные медицинские учреждения - отделения экспертизы, станции и отделения скорой медицинской помощи, медицинские службы спасения, отделения и станции переливания крови;

- реабилитационные центры.

Терапевтическими медицинскими учреждениями являются те учреждения здравоохранения, которые занимаются лечением, профилактикой и медицинским осмотром населения старше 15 лет, а в некоторых случаях, и населения с момента рождения. В их состав входят больницы и поликлиники. Поликлиники имеют отделения участковых врачей-терапевтов, а также специализированных специалистов - хирургов, невропатологов, окулистов, психиатров, фтизиатров, эндокринологов и так далее. Как правило, поликлиники являются отделениями при больницах.

Муниципальное автономное учреждение здравоохранения «Городская больница № 1» г.Новотроицка (далее МАУЗ ГБ№1) было основано в 1971г., как медсанчасть Орско-Халиловского металлургического комбината (ОХМК, в настоящие дни – ОАО «Уральская Сталь»).

Как самостоятельное многопрофильное лечебное учреждение медсанчасть ОХМК начало работу с 1972г., когда был введен в эксплуатацию стационарный лечебный корпус на 350 коек. Он состоял из шести отделений и родовспомогательных подразделений, которые были соединены с поликлиникой, начавшей работу несколько раньше.

Так же в 1972 г. были открыты хирургическое (на 60 коек), травматологическое (на 60 коек), кардиологическое (на 65 коек), гастроэнтерологическое (на 70 коек) отделения.

В 1973 г. на территории медсанчасти было построено трехэтажное родильное отделение.

В 1974 г. на территории больничного городка открылось детское инфекционное отделение, а в 1976 – травматологический пункт.

В 1980 г. в состав медсанчасти была включена женская консультация, которая располагается не на территории медсанчасти ОХМК.

В начале 90-х годов в структуре медсанчасти произошли изменения, связанные со строительством и открытием нового многоэтажного корпуса. В этот корпус переехали некоторые отделения, а поликлиника получила собственное здание.

В 2002г., больница получила статус общегородского лечебно-профилактического учреждения и название МАУЗ ГБ№1[2].

В настоящее время в состав ЛПУ входят:

- отделение стационара;

- диагностические и параклинические отделения;

- поликлиника;

- травматологический пункт;

- объединенная женская консультация;

- роддом;

- здрав пункты ОАО «Уральская сталь».

Структурная схема МАУЗ ГБ №1 приведена в приложении А.

Поликлиника ГБ №1 создавалась для обслуживания городского населения, работающего на градообразующем предприятии ОАО «Уральская Сталь».

В настоящее время к поликлинике прикреплено население г. Новотроицка численностью 34 850 человек.

Помещение поликлиники находится в отдельно стоящем здании и имеет название «Городская поликлиника №1 г.Новотроицка».

В поликлинике ведут прием высококвалифицированные специалисты различных профилей. Здесь работают: 11 участковых терапевтов, хирург, 2 отоларинголога, 2 невролога, 2 офтальмолога, кардиолог, стоматолог, уролог, онколог, профпотолог.

В здании поликлиники находится аптечный пункт.

Т.к. поликлиника является структурным подразделением ГБ№1, то для удобства профилактики и диагностики заболеваний в здании поликлиники были размещены физиотерапевтический, рентгенологический кабинеты, отделение ультразвуковой диагностики, эндоскопических исследований и лаборатория.

Поликлиника ГБ№1 осуществляет следующие функции:

- оказание квалифицированной медицинской помощи;

- оказание врачебной помощи на дому;

- диспансеризация населения;

- реабилитация больных;

- санитарно-просветительная работа.

2 Основы безопасности персональных данных

2.1 Законодательные основы защиты ПД

В настоящее время в Российской Федерации ведется государственный надзор в сфере обеспечения безопасности ПД.

Нормативно-правовое регулирование в сфере обработки и защиты ПД осуществляется в соответствии с:

- Конституцией Российской Федерации;

- федеральными законами;

- кодексами РФ;

- указами Президента РФ;

- Постановлениями Правительства РФ;

- документами федеральных уполномоченных органов (ФСТЭК – Федеральная служба по техническому и экспортному контролю, ФСБ – Федеральная служба безопасности) в виде положений, приказов, рекомендаций, требований и методик.

- трудовым кодексом РФ (глава 14 – Защита персональных данных работника).

Целью российского законодательства в области защиты персональных данных является защита прав и свобод гражданина при обработке его персональных данных, в том числе защиты прав на неприкосновенность частной жизни, личную и семейную тайну.

Основным Федеральными законами в области обеспечения информационной безопасности являются следующие:

- ФЗ №149 «Об информации, информационных технологиях и о защите информации» от 27 июля 2006г.

Данный закон регулирует отношения, возникающие при:

а) осуществлении права на поиск, получение, передачу, производство и распространение информации;

б) применении информационных технологий;

в) обеспечении защиты информации[3].

- ФЗ №152 «О персональных данных» от 27 июля 2006г.

ФЗ№152 регулирует отношения, возникающие при обработке ПД, выполняемой федеральными органами государственной власти, иными государственными органами, а также юридическими или физическими лицами с использованием средств автоматизации или без них.

Целью данного Федерального закона является защита прав и свобод человека при обработке его ПД[4].

Другими нормативными документами, регулирующими вопросы защиты ПД являются:

- Приказ ФСТЭК России, ФСБ России, Мининформсвязи России № 55/86/20 "Об утверждении порядка проведения классификации информационных систем персональных данных" от 18.02.2009 г.

- Постановление Правительства РФ №781 «Об утверждении Положения об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных» от 17 ноября 2007 г.

- Постановление Правительства РФ №687 «Об утверждении Положения об особенностях обработки персональных данных, осуществляемой без использования средств автоматизации» от 15 сентября 2008 г.

Но прежде чем говорить об обеспечении безопасности обработки и хранения ПД, необходимо определить, что же такое информационная безопасность.

По ГОСТ «Защита информации. Основные термины и определения» информационной безопасностью является состояние информации, при котором обеспечены ее конфиденциальность, доступность и целостность.

Конфиденциальность – это такое состояние информации, при котором доступ к ней имеют только люди, имеющие на это право.

Целостностью является состояние информации, при котором любое ее изменение отсутствует либо изменение осуществляется только преднамеренно имеющими на это право людьми.

Доступностью называется состояние информации, при котором люди, имеющие право доступа к информации, могут реализовывать его беспрепятственно[5].

Основополагающим законом в сфере защиты ПД является ФЗ "О персональных данных" №152.

Рассмотрим основные термины и определения, используемые в законодательстве.

Персональными данными является любая информация, которая относится к определенному или определяемому на основании этой информации физическому лицу (субъекту персональных данных).

К ним относятся такие данные субъекта ПД, как: фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, профессия, образование, доходы, и другая информация, касающаяся человека.

Оператор ПД – государственный или муниципальный орган, юридическое или физическое лицо, организующие или осуществляющие обработку ПД.

Обработка ПД - любое действие или их совокупность, совершаемых с использованием средств автоматизации или без использования таких средств с ПД.

К таким действиям можно отнести: запись, накопление, систематизацию, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение ПД[4].

Автоматизированной обработкой ПД называется обработка ПД с использованием средств вычислительной техники.

Обработка выполненная без использования средств автоматизации (неавтоматизированная обработка) – это такая обработка ПД, при которой такие действия с ПД, как использование, уточнение, распространение, уничтожение персональных данных производится при непосредственном участии человека.

Технические средства, позволяющие осуществлять обработку ПД - это информационно-вычислительные комплексы и сети, средства вычислительной техники, программные средства (операционные системы, системы управления базами данных и т.п.), средства и системы передачи, приема и обработки персональных данных (средства и системы звукозаписи, звукоусиления, звуковоспроизведения, телевизионные устройства и устройства для переговоров, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео- и буквенно-цифровой информации), средства защиты информации, применяемые в информационных системах[6].

Информационной системой персональных данных называется совокупность содержащихся в базах данных ПД и обеспечивающих их обработку информационных технологий и технических средств.

Безопасность персональных данных - состояние защищенности персональных данных, характеризуемое способностью пользователей, технических средств и информационных технологий обеспечить конфиденциальность, целостность и доступность персональных данных при их обработке в информационных системах персональных данных.

Безопасность ПД при их обработке в ИСПД обеспечивается с помощью СЗПД, которая включает в себя организационные меры и средства защиты информации (в том числе шифровальные (криптографические) средства, средства предотвращения несанкционированного доступа, утечки информации по техническим каналам), а также используемые в информационной системе информационные технологии. Все применяемые в СЗПД технические и программные средства должны удовлетворять устанавливаемым в законодательстве Российской Федерации требованиям по защите информации.

СЗПД ПД, обрабатываемых и хранимых в информационных системах лечебно-профилактических учреждений должна обеспечивать защиту информации, обрабатываемой техническими средствами и речевой информации, а также информации хранимой на носителях на бумажной, магнитной, магнитно-оптической и иной основе.

Данные определения позволяют получить разработчику СЗПД минимальное представление о том, что, для чего и каким образом нужно защищать с использованием системы защиты.

Изучение терминологии является лишь начальным этапом на пути построения СЗПД.

2.2 Угрозы информационной безопасности

Все информационные системы ПД подвержены различным угрозам, которые могут привести к уничтожению или изменению информации, хранящейся в системе и , следовательно, причинить вред субъектам ПД.

При построении СЗПД одним из ключевых этапов является построение частной модели угроз. Данная модель в дальнейшем послужит основанием для подбора адекватных и достаточных средств защиты

В общем смысле под угрозами обычно понимаются потенциально возможные воздействия, процессы или явления, которые могут привести к уничтожению, утрате целостности, конфиденциальности или доступности информации, а так же причинить ущерб чьим-либо интересам.

Появление угрозы ПД может произойти из-за непреднамеренных действий персонала или пользователей информационной системы, а так же в результате преднамеренного воздействия злоумышленников.

Угроза безопасности ПД осуществляется в результате образования канала реализации УБПД между источником угрозы и источником ПД, в результате чего создаются условия для нарушения безопасности ПД (несанкционированный или случайный доступ).

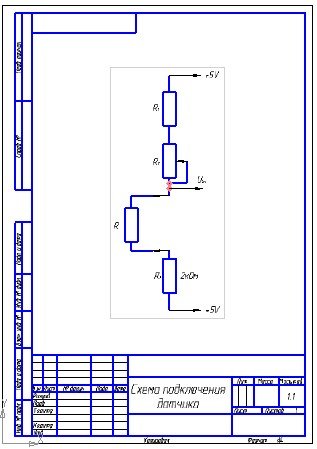

Канал реализации УБПД имеет три основных элемента, представленных на рисунке 1:

- источник УБПД – субъект, материальный объект или физическое явление, создающие УБПД;

- путь распространения ПД или воздействий;

- носитель ПДн – физическое лицо или материальный объект, в котором ПДн находят свое отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин[6].

Рисунок 1 - Обобщенная схема канала реализации угроз безопасности персональных данных

Угрозы необходимо классифицировать, поскольку ПД, хранимые в ИСПД подвергаются воздействию чрезвычайно большого числа факторов, в результате чего становится невозможным формализовать задачу описания полного множества угроз.

Угрозы безопасности ПД в ИСПД можно классифицировать по нескольким признакам:

- по видам возможных источников угроз;

- по типу ИСПД, которые подвергаются данным угрозам;

- по виду несанкционированных действий, осуществляемых с ПД;

- по используемой уязвимости;

- по способам реализации угроз;

- по объекту воздействия.

По видам источников угрозы можно разделить на следующие классы:

- связанные с преднамеренными или непреднамеренными действиями лиц, имеющих доступ к ИСПД, включая пользователей ИСПД (внутренний нарушитель);

- связанные с действиями лиц, не имеющих доступа к ИСПД (внешний нарушитель).

По типу ИСПД, которые подвержены воздействию угроз, выделяют угрозы безопасности ПД, обрабатываемых в ИСПД на базе:

- автономного автоматизированного рабочего места (АРМ);

- АРМ, подключенного к сети общего пользования или к сети международного информационного обмена;

- локальных информационных систем без подключения к сети общего пользования или сетям международного информационного обмена или с наличием данного подключения;

- распределенных информационных систем без подключения к сети общего пользования (к сети международного информационного обмена), а так же с подключением к данным сетям.

По способам реализации угроз можно выделить:

- угрозы утечки ПД по техническим каналам;

- угрозы, связанные с несанкционированным доступом к ПД;

- угрозы специальных воздействий на ИСПД.

2.2.1 Угрозы утечки персональных данных по техническим каналам

За счет реализации технических каналов утечки можно выделить следующие виды угроз ПД:

- угрозы утечки речевой информации;

- угрозы утечки видовой информации;

- угрозы утечки информации по каналам побочных электромагнитных излучений и наводок (ПЭМИН).

Источниками угроз утечки информации по техническим каналам являются физические лица, не имеющие доступа к ИСПД, а также зарубежные спецслужбы или организации (в том числе конкурирующие или

террористические), криминальные группировки, осуществляющие перехват (съем) информации с использованием технических средств ее регистрации, приема или фотографирования.

Носителем ПДн является пользователь ИСПД, осуществляющий голосовой ввод ПДн в ИСПД, акустическая система ИСПД, воспроизводящая ПДн, а также технические средства ИСПД, создающие физические поля, в которых информация находит свое отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин.

Возникновение угроз утечки акустической (речевой) информации, содержащейся непосредственно в произносимой речи пользователя ИСПД, при обработке ПД в ИСПД, обусловлено наличием функций голосового ввода ПД в ИСПД или функций воспроизведения ПД акустическими средствами ИСПД.

Перехват акустической (речевой) информации в данных случаях возможен с использованием аппаратуры, регистрирующей акустические (в воздухе) и виброакустические (в упругих средах) волны, а также электромагнитные (в том числе оптические) излучения и электрические сигналы, модулированные информативным акустическим сигналом, возникающие за счет преобразований в технических средствах обработки ПДн, ВТСС и строительных конструкциях и инженерно-технических коммуникациях под воздействием акустических волн[6].

Кроме этого, перехват акустической (речевой) информации возможен с использованием специальных электронных устройств съема речевой информации, внедренных в технические средства обработки ПД и помещения или подключенных к каналам связи.

Для подслушивания злоумышленнику не обязательно проникать на объект. Современные средства позволяют подслушивать разговоры с расстояния нескольких сотен метров. Прошла испытания система подслушивания, позволяющая с расстояния одного километра фиксировать разговор в помещении с закрытыми окнами. В городских условиях дальность действия устройства сокращается до сотен и десятков метров в зависимости от уровня фонового шума. Принцип действия таких устройств основан на анализе отраженного луча лазера от стекла окна помещения, которое колеблется от звуковых волн. Колебания оконных стекол от акустических волн в помещении могут сниматься и передаваться на расстояния с помощью специальных устройств, укрепленных на оконном стекле. Такие устройства преобразуют механические колебания стекол в электрический сигнал с последующей передачей его по радиоканалу. Вне помещений подслушивание ведется с помощью сверхчувствительных направленных микрофонов. Реальное расстояние подслушивания с помощью направленных микрофонов составляет 50-100 метров[7].

Перехват акустической (речевой) информации может вестись:

- стационарной аппаратурой, размещаемой в близлежащих строениях

(зданиях) с неконтролируемым пребыванием посторонних лиц;

- портативной возимой аппаратурой, размещаемой в транспортных средствах, осуществляющих движение вблизи служебных помещений или при их парковке рядом с этими помещениями;

- портативной носимой аппаратурой – физическими лицами при их неконтролируемом пребывании в служебных помещениях или в непосредственной близости от них;

- автономной автоматической аппаратурой, скрытно устанавливаемой физическими лицами непосредственно в служебных помещениях или в непосредственной близости от них.

Угрозы утечки видовой информации реализуются за счет просмотра ПД с помощью оптических (оптикоэлектронных) средств с экранов дисплеев и других средств отображения средств вычислительной техники, информационно-вычислительных комплексов, технических средств обработки графической, видео- и буквенно-цифровой информации, входящих в состав ИСПД.

Кроме этого, просмотр (регистрация) ПД возможен с использованием специальных электронных устройств съема, внедренных в служебных помещениях или скрытно используемых физическими лицами при посещении ими служебных помещений.

Перехват ПД может вестись:

- стационарной аппаратурой, размещаемой в близлежащих строениях (зданиях) с неконтролируемым пребыванием посторонних лиц;

- портативной возимой аппаратурой, размещаемой в транспортных средствах, осуществляющих движение вблизи служебных помещений или при их парковке рядом с этими помещениями;

- портативной носимой аппаратурой – физическими лицами при их неконтролируемом пребывании в служебных помещениях или в непосредственной близости от них.[8]

Возникновение угрозы ПД по каналам ПЭМИН возможно за счет перехвата техническими средствами побочных (не связанных с прямым функциональным значением элементов ИСПД) информативных электромагнитных полей и электрических сигналов, возникающих при обработке ПД техническими средствами ИСПД.

Генерация информации, содержащей ПД и циркулирующей в технических средствах ИСПД в виде электрических информативных сигналов, обработка и передача указанных сигналов в электрических цепях технических средств ИСПД сопровождается побочными электромагнитными излучениями, которые могут распространяться за пределы служебных помещений в зависимости от мощности излучений и размеров ИСПД.

Регистрация ПЭМИН может вестись с использованием аппаратуры следующих видов:

- стационарной аппаратурой, размещаемой в близлежащих строениях (зданиях) с неконтролируемым пребыванием посторонних лиц;

- портативной возимой аппаратуры, размещаемой в транспортных средствах, осуществляющих движение вблизи служебных помещений или при их парковке рядом с этими помещениями;

- портативной носимой аппаратурой – физическими лицами в непосредственной близости от ИСПД;

- автономной автоматической аппаратурой, скрытно устанавливаемой физическими лицами в непосредственной близости от ИСПД[10].

2.2.2 Угрозы, связанные с несанкционированным доступом к персональным данным

Термин несанкционированный доступ к информации (НСД) определен как доступ к информации, нарушающий правила разграничения доступа с использованием штатных средств вычислительной техники или автоматизированных систем.

Право доступа к ресурсам информационных систем определяется руководством для каждого сотрудника в соответствии с его функциональными обязанностями[11].

По виду несанкционированных действий, осуществляемых с ПД, выделяются следующие классы угроз:

- угрозы, приводящие к нарушению конфиденциальности ПД (копированию или несанкционированному распространению), при реализации которых не осуществляется непосредственного воздействия на содержание информации;

- угрозы, приводящие к несанкционированному, в том числе случайному, воздействию на содержание информации, в результате которого осуществляется изменение ПД или их уничтожение;

- угрозы, приводящие к несанкционированному, в том числе случайному, воздействию на программные или программно-аппаратные элементы ИСПД, в результате которого осуществляется блокирование ПД.

Угрозы НСД в ИСПД включают в себя:

а) угрозы доступа (проникновения) в операционную среду компьютера с использованием штатного программного обеспечения (средств операционной системы или прикладных программ общего применения):

1) угрозы непосредственного доступа – угрозы осуществляемые с использованием программных и программно-аппаратных средств ввода/вывода компьютера;

2) угрозы удаленного доступа – угрозы, реализуемые с использованием протоколов сетевого взаимодействия;

б) угрозы создания нештатных режимов работы программных (программно-аппаратных) - угрозы «Отказа в обслуживании»;

в) угрозы внедрения вредоносных программ (программно-математического воздействия).

В результате реализации угроз «Отказа в обслуживании» происходит

переполнение буферов и блокирование процедур обработки, «зацикливание» процедур обработки и «зависание» компьютера, отбрасывание пакетов сообщений и др.

2.3 Общая характеристика источников угроз несанкционированного доступа в информационной системе персональных данных

Источниками угроз НСД в ИСПД могут быть: нарушитель, носитель вредоносной программы, аппаратная закладка.

По наличию права постоянного или разового доступа в контролируемую зону (КЗ) ИСПД нарушители подразделяются на два типа:

- нарушители, не имеющие доступа к ИСПД, реализующие угрозы из внешних сетей связи общего пользования и (или) сетей международного информационного обмена, – внешние нарушители;

- нарушители, имеющие доступ к ИСПД, включая пользователей ИСПД, реализующие угрозы непосредственно в ИСПД, – внутренние нарушители.

Внешними нарушителями могут быть:

- разведывательные службы государств;

- криминальные структуры;

- конкуренты (конкурирующие организации);

- недобросовестные партнеры;

- внешние субъекты (физические лица)[6].

Внешний нарушитель имеет следующие возможности:

- осуществлять несанкционированный доступ к каналам связи, выходящим за пределы служебных помещений;

- осуществлять несанкционированный доступ через автоматизированные рабочие места, подключенные к сетям связи общего пользования и (или) сетям международного информационного обмена;

- осуществлять несанкционированный доступ к информации с использованием специальных программных воздействий посредством программных вирусов, вредоносных программ, алгоритмических или программных закладок;

- осуществлять несанкционированный доступ через элементы информационной инфраструктуры ИСПД, которые в процессе своего жизненного цикла (модернизации, сопровождения, ремонта, утилизации) оказываются за пределами контролируемой зоны;

- осуществлять несанкционированный доступ через информационные системы взаимодействующих ведомств, организаций и учреждений при их подключении к ИСПД.

Возможности внутреннего нарушителя существенным образом зависят от действующих в пределах контролируемой зоны режимных и организационно-технических мер защиты, в том числе по допуску физических лиц к ПД и контролю порядка проведения работ.

Внутренние потенциальные нарушители подразделяются на восемь категорий в зависимости от способа доступа и полномочий доступа к ПДн.

К первой категории относятся лица, имеющие санкционированный доступ к ИСПД, но не имеющие доступа к ПД. К этому типу нарушителей относятся должностные лица, обеспечивающие нормальное функционирование ИСПД.

Лицо этой категории, может:

- иметь доступ к фрагментам информации, содержащей ПД и распространяющейся по внутренним каналам связи ИСПД;

- располагать фрагментами информации о топологии ИСПД (коммуникационной части подсети) и об используемых коммуникационных протоколах и их сервисах;

- располагать именами и вести выявление паролей зарегистрированных пользователей;

- изменять конфигурацию технических средств ИСПД, вносить в нее программно-аппаратные закладки и обеспечивать съем информации, используя непосредственное подключение к техническим средствам ИСПД.

Ко второй категории относятся зарегистрированные пользователи ИСПД, осуществляющие ограниченный доступ к ресурсам ИСПД с рабочего места.

Лицо этой категории:

- обладает всеми возможностями лиц первой категории;

- знает, по меньшей мере, одно легальное имя доступа;

- обладает всеми необходимыми атрибутами (например, паролем), обеспечивающими доступ к некоторому подмножеству ПД;

- располагает конфиденциальными данными, к которым имеет доступ.

Его доступ, аутентификация и права по доступу к некоторому подмножеству ПД должны регламентироваться соответствующими правилами разграничения доступа.

К третьей категории относятся зарегистрированные пользователи ИСПД, осуществляющие удаленный доступ к ПД по локальным и (или) распределенным информационным системам.

Лицо этой категории:

- обладает всеми возможностями лиц первой и второй категорий;

- располагает информацией о топологии ИСПД на базе локальной и (или) распределенной информационной системы, через которую осуществляется доступ, и о составе технических средств ИСПД;

- имеет возможность прямого (физического) доступа к фрагментам технических средств ИСПД.

К четвертой категории относятся зарегистрированные пользователи ИСПД с полномочиями администратора безопасности сегмента (фрагмента) ИСПД.

Лицо этой категории:

- обладает всеми возможностями лиц предыдущих категорий;

- обладает полной информацией о системном и прикладном программном обеспечении, используемом в сегменте (фрагменте) ИСПД;

- обладает полной информацией о технических средствах и конфигурации сегмента (фрагмента) ИСПД;

- имеет доступ к средствам защиты информации и протоколирования, а также к отдельным элементам, используемым в сегменте (фрагменте) ИСПД;

- имеет доступ ко всем техническим средствам сегмента (фрагмента) ИСПД;

- обладает правами конфигурирования и административной настройки некоторого подмножества технических средств сегмента (фрагмента) ИСПД.

К пятой категории относятся зарегистрированные пользователи с полномочиями системного администратора ИСПД.

Лицо этой категории:

- обладает всеми возможностями лиц предыдущих категорий;

- обладает полной информацией о системном и прикладном программном обеспечении ИСПД;

- обладает полной информацией о технических средствах и конфигурации ИСПД;

- имеет доступ ко всем техническим средствам обработки информации и данным ИСПД;

- обладает правами конфигурирования и административной настройки технических средств ИСПД.

Системный администратор выполняет конфигурирование и управление программным обеспечением (ПО) и оборудованием, включая оборудование, отвечающее за безопасность защищаемого объекта: средства криптографической защиты информации, мониторинга, регистрации, архивации, защиты от НСД[8].

К шестой категории относятся зарегистрированные пользователи с полномочиями администратора безопасности ИСПД.

Лицо этой категории:

- обладает всеми возможностями лиц предыдущих категорий;

- обладает полной информацией об ИСПД;

- имеет доступ к средствам защиты информации и протоколирования и к части ключевых элементов ИСПД;

- не имеет прав доступа к конфигурированию технических средств сети за исключением контрольных (инспекционных).

Администратор безопасности отвечает за соблюдение правил разграничения доступа, за генерацию ключевых элементов, смену паролей. Администратор безопасности осуществляет аудит тех же средств защиты объекта, что и системный администратор.

К седьмой категории относятся программисты-разработчики (поставщики) прикладного программного обеспечения и лица, обеспечивающие его сопровождение на защищаемом объекте.

Лицо этой категории:

- обладает информацией об алгоритмах и программах обработки информации на ИСПД;

- обладает возможностями внесения ошибок, недекларированных возможностей, программных закладок, вредоносных программ в программное обеспечение ИСПД на стадии ее разработки, внедрения и сопровождения;

- может располагать любыми фрагментами информации о топологии ИСПД и технических средствах обработки и защиты ПД, обрабатываемых в ИСПД.

К восьмой категории относятся разработчики и лица, обеспечивающие поставку, сопровождение и ремонт технических средств на ИСПД.

Лицо этой категории:

- обладает возможностями внесения закладок в технические средства ИСПД на стадии их разработки, внедрения и сопровождения;

- может располагать любыми фрагментами информации о топологии ИСПД и технических средствах обработки и защиты информации в ИСПД.

Указанные категории нарушителей должны учитываться при оценке возможностей реализации УБПД[8].

Носителем вредоносной программы может быть аппаратный элемент компьютера или программный контейнер. Если вредоносная программа не ассоциируется с какой-либо прикладной программой, то в качестве ее носителя рассматриваются:

- отчуждаемый носитель, то есть дискета, оптический диск (CD-R, CD-RW), флэш-память, отчуждаемый винчестер и т.п.;

- встроенные носители информации (винчестеры, микросхемы оперативной памяти, процессор, микросхемы системной платы, микросхемы устройств, встраиваемых в системный блок, - видеоадаптера, сетевой платы, звуковой платы, модема, устройств ввода/вывода магнитных жестких и оптических дисков, блока питания и т.п., микросхемы прямого доступа к памяти, шин передачи данных, портов ввода/вывода);

- микросхемы внешних устройств (монитора, клавиатуры, принтера, модема, сканера и т.п.).

Если вредоносная программа ассоциируется с какой-либо прикладной программой, с файлами, имеющими определенные расширения или иные атрибуты, с сообщениями, передаваемыми по сети, то ее носителями являются:

- пакеты передаваемых по компьютерной сети сообщений;

- файлы (текстовые, графические, исполняемые и т.д.)[4].

Если говорить об угрозах информационно-технического характера, можно выделить такие элементы как кража информации, вредоносное ПО, хакерские атаки, СПАМ, халатность сотрудников, аппаратные и программные сбои, финансовое мошенничество, кража оборудования.

Согласно статистике применительно к этим угрозам наиболее распространены кража информации и вредоносное ПО.

Среди внутренних угроз безопасности информации выделяют нарушение конфиденциальности информации, искажение, утрата информации, сбои в работе оборудования и информационных систем, кража оборудования. И опять же, опираясь на статистику, наибольшее распространение имеют нарушения конфиденциальности.

Одним из основных источников угроз безопасности информации в контролируемой зоне является использование специальных программ, получивших общее название - вредительские программы. В зависимости от механизма действия вредительские программы делятся на четыре класса:

- «логические бомбы»;

- «черви»;

- «троянские кони»;

- «компьютерные вирусы».

«Логические бомбы». Это программы или их части, постоянно находящиеся в ЭВМ или вычислительных системах и выполняемые только при соблюдении определенных условий. Примерами таких условий могут быть: наступление заданной даты, переход системы в определенный режим работы, наступление некоторых событий установленное число раз и т.п.

«Червями» называются программы, которые выполняются каждый раз при загрузке системы, обладают способностью перемещаться в вычислительных системах или сети и само воспроизводить копии. Лавинообразное размножение программ приводит к перегрузке каналов связи, памяти и, в конечном итоге, к блокировке системы.

«Троянские кони». Это программы, полученные путем явного изменения или добавления команд в пользовательские программы. При последующем выполнении пользовательских программ наряду с заданными функциями выполняются несанкционированные, измененные или какие-то новые функции.

«Компьютерные вирусы». Это небольшие программы, которые после внедрения в ЭВМ самостоятельно распространяются путем создания своих копий, а при выполнении определенных условий оказывают негативное воздействие на информационные системы. Поскольку вирусам присущи свойства всех классов вредительских программ, то в последнее время любые вредительские программы часто называют вирусами[11].

2.4 Методы и средства защиты информации

2.4.1 Методы защиты информации

Установка препятствия - метод физического преграждения пути злоумышленнику к защищаемой информации, в т.ч. попыток с использованием технических средств съема информации и воздействия на нее.

Управление доступом - метод защиты информации за счет регулирования использования всех информационных ресурсов, в т.ч. автоматизированной информационной системы предприятия. Управление доступом включает следующие функции защиты:

- идентификацию пользователей, персонала и ресурсов информационной системы (присвоение каждому объекту персонального идентификатора);

- аутентификацию (установление подлинности) объекта или субъекта по предъявленному им идентификатору;

- проверку полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту);

- разрешение и создание условий работы в пределах установленного регламента;

- регистрацию (протоколирование) обращений к защищаемым ресурсам;

- реагирование (сигнализация, отключение, задержка работ, отказ в запросе) при попытках несанкционированных действий.

Маскировка – метод защиты информации с использованием инженерных, технических средств, а также путем криптографического закрытия информации.

Современные криптографические методы защиты информации включают в себя четыре крупных раздела:

- симметричные криптосистемы;

- криптосистемы с открытым ключом;

- электронная подпись;

- управление ключами.

В симметричных криптосистемах и для шифрования, и для дешифрования используется один и тот же ключ. (Шифрование - преобразовательный процесс: исходный текст, который носит также название открытого текста, заменяется шифрованным текстом, дешифрование - обратный шифрованию процесс. На основе ключа шифрованный текст преобразуется в исходный)

В системах с открытым ключом используются два ключа - открытый и закрытый, которые математически связаны друг с другом. Данные шифруются с помощью открытого ключа, который доступен всем желающим, а расшифровывается с помощью закрытого ключа, известного только получателю сообщения.

Системой электронной подписи называется присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста другим пользователем проверить авторство и подлинность сообщения.

Это процесс системы обработки информации, содержанием которых является составление и распределение ключей между пользователями. В симметричных криптосистемах и для шифрования, и для дешифрования используется один и тот же ключ. (Шифрование - преобразовательный процесс: исходный текст, который носит также название открытого текста, заменяется шифрованным текстом, дешифрование - обратный шифрованию процесс. На основе ключа шифрованный текст преобразуется в исходный).

Основные направления использования криптографических методов - передача конфиденциальной информации по каналам связи (например, электронная почта), установление подлинности передаваемых сообщений, хранение информации (документов, баз данных) на носителях в зашифрованном виде.

2.4.2 Средства защиты информации

Средства защиты информации — это совокупность инженерно-технических, электрических, электронных, оптических и других устройств и приспособлений, приборов и технических систем, а также иных вещных элементов, используемых для решения различных задач по защите информации, в том числе предупреждения утечки и обеспечения безопасности защищаемой информации.[википедия]

В целом средства обеспечения защиты информации в части предотвращения преднамеренных действий в зависимости от способа реализации можно разделить на группы:

- технические (аппаратные) средства - различные по типу устройства (механические, электромеханические, электронные и др.), которые аппаратными средствами решают задачи защиты информации. Они либо препятствуют физическому проникновению, либо, если проникновение все же состоялось, доступу к информации, в том числе с помощью ее маскировки. Первую часть задачи решают замки, решетки на окнах, защитная сигнализация и др. Вторую — генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, «перекрывающих» потенциальные каналы утечки информации или позволяющих их обнаружить. Преимущества технических средств связаны с их надежностью, независимостью от субъективных факторов, высокой устойчивостью к модификации. Слабые стороны — недостаточная гибкость, относительно большие объем и масса, высокая стоимость.

К основным аппаратным средствам защиты информации относятся:

- устройства для ввода идентифицирующей пользователя информации (магнитных и пластиковых карт, отпечатков пальцев и т.п.);

- устройства для шифрования информации (например, АКПШ «Континент»);

- устройства для воспрепятствования несанкционированному включению рабочих станций и серверов (электронные замки и блокираторы).

- устройства уничтожения информации на носителях;

- устройства сигнализации о попытках несанкционированных действий пользователей компьютерной системы и другие[10].

- Программные средства включают программы для идентификации пользователей, контроля доступа, шифрования информации, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и др. Преимущества программных средств — универсальность, гибкость, надежность, простота установки, способность к модификации и развитию. Недостатки — ограниченная функциональность сети, использование части ресурсов файл-сервера и рабочих станций, высокая чувствительность к случайным или преднамеренным изменениям, возможная зависимость от типов компьютеров (их аппаратных средств).

- смешанные аппаратно-программные средства реализуют те же функции, что аппаратные и программные средства в отдельности, и имеют промежуточные свойства[11].

Данные средства, как правило, состоят из нескольких частей:

- аппаратный ключ, обеспечивающий идентификацию и аутентификацию пользователя (например iButton, eToken, Rutoken);

- считыватель;

- плата PCI для интеграции механизмов защиты в ПЭВМ.

Наиболее известные средствами являются Secret Net, ПАК «Соболь», Криптон-Замок, МДЗ-Эшелон.

- Организационные средства складываются из организационно-технических (подготовка помещений с компьютерами, прокладка кабельной системы с учетом требований ограничения доступа к ней и др.) и организационно-правовых (национальные законодательства и правила работы, устанавливаемые руководством конкретного предприятия). Преимущества организационных средств состоят в том, что они позволяют решать множество разнородных проблем, просты в реализации, быстро реагируют на нежелательные действия в сети, имеют неограниченные возможности модификации и развития. Недостатки — высокая зависимость от субъективных факторов, в том числе от общей организации работы в конкретном подразделении.

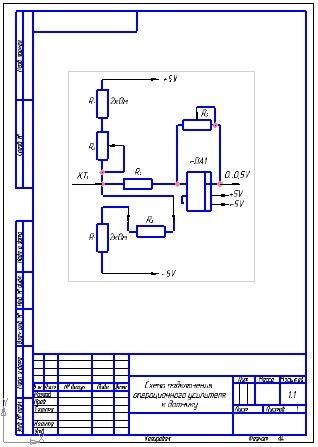

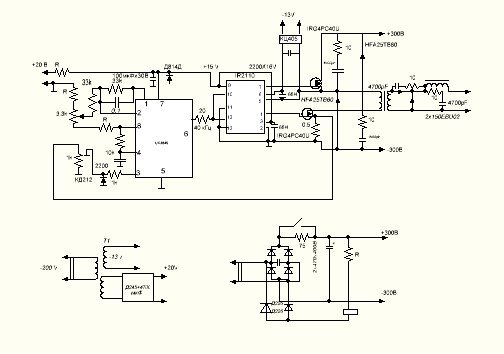

Примером программных средств защиты могут служить:

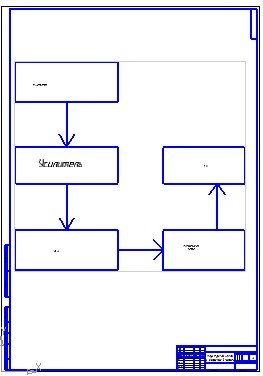

- Межсетевой экран (firewall) - это устройство контроля доступа в сеть, предназначенное для блокировки всего трафика, за исключением разрешенных данных. Существуют два основных типа межсетевых экранов: межсетевые экраны прикладного уровня и межсетевые экраны с пакетной фильтрацией. В их основе лежат различные принципы работы, но при правильной настройке оба типа устройств обеспечивают правильное выполнение функций безопасности, заключающихся в блокировке запрещенного трафика. Пример расположения межсетевого экрана (МСЭ) представлена на рисунке 2.

Рисунок 2 – Положение межсетевого экрана в ЛВС

- Proxy-servers (proxy - доверенность, доверенное лицо) - служба в компьютерных сетях, позволяющая клиентам выполнять косвенные запросы к другим сетевым службам. Сначала клиент подключается к прокси-серверу и запрашивает какой-либо ресурс (например, e-mail), расположенный на другом сервере. Затем прокси-сервер либо подключается к указанному серверу и получает ресурс у него, либо возвращает ресурс из собственного кэша (в случаях, если прокси имеет свой кэш). В некоторых случаях запрос клиента или ответ сервера может быть изменён прокси-сервером в определённых целях. Также прокси-сервер позволяет защищать клиентский компьютер от некоторых сетевых атак и помогает сохранять анонимность клиента. Наиболее распространенными являются 3proxy, Kerio Control, Squid, UserGate[12].

Изображение Proxy-сервера приведена на рисунке 3.

Рисунок 3 - Пример proxy-сервера

- VPN (виртуальная частная сеть) позволяет передавать секретную информацию через сети, в которых возможно прослушивание трафика посторонними людьми. использует технологии:

1)PPTP(туннельный протокол типа точка-точка, позволяющий компьютеру устанавливать защищённое соединение с сервером за счёт создания специального туннеля в стандартной, незащищённой сети. PPTP помещает (инкапсулирует) кадры PPP в IP-пакеты для передачи по глобальной IP-сети, например Интернет.),

2)PPPoE(сетевой протокол передачи кадров PPP через Ethernet. В основном используется xDSL-сервисами. Предоставляет дополнительные возможности (аутентификация, сжатие данных, шифрование),

3)IPSec (набор протоколов для обеспечения защиты данных, передаваемых по межсетевому протоколу IP, позволяет осуществлять подтверждение подлинности и шифрование IP-пакетов. IPsec также включает в себя протоколы для защищённого обмена ключами в сети Интернет).

Строение пользовательской VPN приведены на рисунке 4.

Рисунок 4 – Строение пользовательской VPN

Наиболее распространёнными программами для создания VPN являются: OpenVPN, CiscoWork VPN, ViPNeT Custom, CSP VPN, StoneGate SSL VPN.

К современным средствам защиты от НСД можно отнести:

- СЗИ Аура – программное средство защиты информации. Позволяет производить доверенную загрузку операционной системы(далее ОС), контролировать целостность ОС и доступ к устройствам, а так же шифровать диски и съемные носители, достоверно уничтожать файлы, регистрировать действия пользователя в системе и аутентификации при загрузке ОС. CЗИ.

- СЗИ НСД Аккорд - Программно-аппаратное средство защиты информации позволяющее производить доверенную загрузку, проверку и контроль целостности ОС. CЗИ НСД Аккорд также позволяет регистрировать действия пользователя в системе и усилять аутентификацию при загрузке ОС.

- Avanpost - программный комплекс разворачивающий PKI инфраструктуру и организующий доступ пользователей к ИТ-системам. Комплект Avanpost так же предоставляет механизмы для управления учетными записями пользователей и механизмы защиты информации в корпоративных сетях.

- Biolink Idenium - Программный комплекс позволяющий проводить биометрическую аутентификацию пользователей при входе в ОС и модифицированные приложения.

- Oracle ESSO Suite - Программный комплекс Oracle Enterprise SSO является развитым средством для организации унифицированной аутентификации пользователей при доступе к ИТ-ресурсам компании [12].

К антивирусным средствам защиты, существующим в настоящее время, можно отнести следующие:

- Avast! Home Edition. Позволяет проверять различные файлы, оперативную память, почтовый ящик. Также с помощью этого продукта можно находить различные виды макровирусов.

- Comodo AntiVirus. можно использовать для сканирования входящей электронной почты, отслеживания различных процессов, анализа файлов во время обращения к ним или при сохранении на жесткий диск. Кроме этого, пользователям удастся своевременно блокировать различные виды подозрительных действий.

- Антивирус Касперского. Является самым популярным антивирусным средством защиты в России.

- Dr.Web (Доктор Веб) - второй по известности в России. обеспечивает хорошую защиту компьютера от вирусных атак. Также преимуществом можно назвать относительно малое потребление системных ресурсов и небольшой размер обновлений.

- Nod 32 - антивирус созданный иностранной компанией ESET является одним из лидеров среди антивирусного программного обеспечения. Отличается высокой скоростью работы.

Для контроля входящих и исходящих Интернет-соединений используются файерволы.

В настоящее время наибольшее распространение получили следующие межсетевые экраны:

- Agnitum Outpost Firewall обеспечивает блокировку загрузки рекламы и активного содержимого веб-страниц, защищает компьютер от хакерских атак.

- ZoneAlarm Pro. Кроме основных функций файрвола он может контролировать исходящие данные и пресекать отправку нежелательной информации по почте или через web-интерфейс, удалять рекламу с загружаемых страниц. Не имеет русскоязычного интерфейса.

- Sunbelt Kerio Personal Firewall отслеживает активность работающих через Интернет программ, позволяя разрешить или запретить тому или иному приложению доступ в сеть, создает сообщение о попытки подключения.

3 Устройство информационной системы персональных данных

3.1 База персональных данных

В лечебно-профилактических учреждениях можно выделить два основных подразделения обрабатывающих информацию, в которую включены ПД:

- Лечебное (состоит из сбора, обработки, хранения, уточнения, модификации, уничтожения персональных данных пациентов);

- Бухгалтерия и кадры (обработка персональных данных сотрудников и контрагентов).

Прочие источники, содержат преимущественно обезличение ПД и ПД для неограниченного круга лиц (почтовые клиенты, интернет сайты и прочее ПО), которые не требуют защиты.

В каждом из подразделений формируется своя база данных. Чаще всего, главную роль в создании баз данных оказывает программное обеспечение, имеющееся в наличии, например, СУБД MS Access, идущее в комплекте MS Office, позволяет в короткие сроки создать БД.

БД лечебного подразделения создаются для повышения производительности труда врачей, формирования отчётности и ее передачи в вышестоящие организации, а так же для ведения статистики заболеваемости населения и качества работы учреждения.

В медицинских учреждениях персональные данные пациентов хранятся как на бумажных носителях (например, база медицинских карт пациентов), так и в электронных БД.

Карта пациента, как на бумажном носителе, так и в электронном виде, включает в себя следующие ПД пациентов:

- фамилию, имя и отчество;

- домашний адрес;

- номер телефона;

- номер медицинской карты;

- дату рождения;

- номер паспорта и медицинского полиса;

- сведения о месте работы;

- информацию о здоровье (включает в себя разнообразную информации о диагнозе, характере лечения, процедурах, направления на госпитализацию и прочие подобные сведения).

Для ускорения поиска карт пациентов на бумажных носителях в ЛПУ используется метод индексации по году рождения, адресу проживания или месту работы пациента. Этот метод упрощает поиск, но с помощью БД, хранящихся на компьютере, произвести процедуру поиска нужной карты можно существенно быстрее.

Кроме того, объем информации, получаемой с помощью электронных баз данных, позволяет получить более полное представление о субъекте ПД и состоянии его здоровья.

В БД отделения бухгалтерии и кадров хранятся следующие ПД сотрудников ЛПУ, подлежащие защите:

- фамилия, имя, отчество;

- место, год и дата рождения;

- адрес по прописке;

- паспортные данные (серия, номер паспорта, кем и когда выдан);

- информация об образовании (наименование образовательного учреждения, сведения о документах, подтверждающие образование: наименование, номер, дата выдачи, специальность);

- информация о трудовой деятельности до приема на работу;

- информация о трудовом стаже (место работы, должность, период работы, период работы, причины увольнения);

- адрес проживания (реальный);

- телефонный номер (домашний, рабочий, мобильный);

- семейное положение и состав семьи (муж/жена, дети);

- информация о знании иностранных языков;

- форма допуска;

- оклад;

- данные о трудовом договоре (№ трудового договора, дата его заключения, дата начала и дата окончания договора, вид работы, срок действия договора, наличие испытательного срока, режим труда, длительность основного отпуска, длительность дополнительного отпуска, длительность дополнительного отпуска за ненормированный рабочий день, обязанности работника, дополнительные социальные льготы и гарантии, № и число изменения к трудовому договору, характер работы, форма оплаты, категория персонала, условия труда, продолжительность рабочей недели, система оплаты);

- сведения о воинском учете (категория запаса, воинское звание, категория годности к военной службе, информация о снятии с воинского учета);

- ИНН;

- данные об аттестации работников;

- данные о повышении квалификации;

- данные о наградах, медалях, поощрениях, почетных званиях;

- информация о приеме на работу, перемещении по должности, увольнении;

- информация об отпусках;

- информация о командировках;

- информация о болезнях;

- информация о негосударственном пенсионном обеспечении.

Для защиты информации в БД, а также уменьшения занимаемого места на диске, используют:

- обезличивание. Его можно провести путем нормализации баз данных, либо кодированием, либо шифрованием.

- Разделение ПД на части. В этом случае возможно уменьшение количества субъектов ПД, обрабатываемых в системе. Это может быть достигнуто, например, за счет использования таблиц перекрестных ссылок в базах данных.

- Абстрагирование ПД. Зачастую на некоторых участках обработки или сегментах сети персональные данные можно сделать менее точными, например, путем группирования общих характеристик.

3.2 Устройство локальной вычислительной сети Городской поликлиники №1 г. Новотроицка

Каждая локальная сеть имеет свою топологию. Существуют четыре основные топологии локальных сетей:

- шинная (магистральная) топология - линейная архитектура локальной сети, в которой узлы соединены с шиной и могут устанавливать связь со всеми другими узлами на этом сегменте кабеля. Обрыв где-нибудь в магистрали (кабеле) означает полный выход сегмента из строя, пока связь не восстановлена;

- кольцевая топология - архитектура локальной сети, в которой все устройства связаны друг с другом петлей, так чтобы каждое устройство было связано непосредственно с двумя соседними. Данная топология используется в сетях Token Ring/IEEE 802.5 и FDDI;

- звездообразная топология - архитектура, в которой оконечные узлы сети связаны с общим центральным концентратором или переключателем выделенными связями. Сети 1OBaseT Ethernet используют звездообразную топологию. Основное преимущество этого типа сети - надежность: если один из «двухточечных» сегментов имеет разрыв, это затронет только узлы на этой связи; другие пользователи на сети продолжают работать, как будто этот сегмент не существует;

- топология «дерева» - архитектура локальной сети, которая является идентичной шинной топологии, за исключением того, что в этом случае возможны ветви с множественными узлам

Основные топологии ЛВС представлены на рисунке 5.

а – магистраль (шина); б – кольцо; в – звезда; г – дерево

Рисунок 5 – Основные виды топологии ЛВС

Городская поликлиника №1 г. Новотроицка, являясь структурным подразделением МАУЗ ГБ№1, располагается в отдельностоящем здании и включает в себя:

- терапевтическое отделение (одиннадцать специалистов);

- отделение узких специалистов (к таким специалистам относятся: хирург, отоларинголог, невролог, кардиолог, онколог, стоматолог, профпатолог, офтальмолог и уролог);

- биохимическая лаборатория;

- регистратура;

- бухгалтерия и отдел кадров.

Локальная сеть типового медицинского учреждения представляет собой односегментную сеть с топологией «звезда». Структура ЛВС представлена на рисунке 6.

1 - угрозы НСД к информации, 2 - угрозы утечки информации

Рисунок 6 – ЛВС поликлиники с указанием угроз безопасности

Контролер домена отсутствует и, как следствие, отсутствует разграничение прав доступа на АРМ пользователей, а также сервер используют как интернет шлюз и файловое хранилище.

Данная ЛВС является локально-вычислительной сетью II типа (ЛВС, имеющая подключение к сетям связи общего пользования и (или) сетям международного информационного обмена информационные системы, с разграничением прав доступа).

Для связи с вышестоящими организациями используется доверенный курьер со съёмным носителем информации. Данный метод передачи не эффективен по нескольким причинам:

- низкая скорость передачи данных;

- высокая вероятность кражи, потери, модификации данных во время доставки;

- необходимость отвлечения сотрудника от основных его обязанностей.

Исходя из данного устройства ЛВС, можно выделить основные угрозы:

- угрозы утечки информации по техническим каналам;

- угрозы НСД к ПДн, обрабатываемым на автоматизированном рабочем месте.

Угрозы утечки информации по техническим каналам включают в себя:

- угрозы утечки акустической (речевой) информации;

- угрозы утечки видовой информации;

- угрозы утечки информации по каналу ПЭМИН.

Угрозы НСД к АРМ связаны с действиями нарушителей, имеющих доступ к ИСПД, включая пользователей ИСПД, реализующих угрозы

непосредственно в ИСПД. Кроме этого, источниками угроз НСД к информации в АРМ могут быть аппаратные закладки и отчуждаемые носители вредоносных программ.

Угрозы НСД в ИСПДн, связанные с действиями нарушителей включают:

- угрозы, реализуемые в ходе загрузки операционной системы и направленные на перехват паролей или идентификаторов, модификацию базовой системы ввода/вывода (BIOS), перехват управления загрузкой;

- угрозы, реализуемые после загрузки операционной системы и направленные на выполнение несанкционированного доступа с применением стандартных функций (уничтожение, копирование,

- перемещение, форматирование носителей информации и т.п.) операционной системы или какой-либо прикладной программы (например, системы управления базами данных), с применением специально созданных для выполнения НСД программ (программ просмотра и модификации реестра, поиска текстов в текстовых файлах и т.п.);

- угрозы внедрения вредоносных программ.

Угрозы из внешних сетей включают в себя:

- угрозы «Анализа сетевого трафика» с перехватом передаваемой во

- угрозы «Анализа сетевого трафика» с перехватом передаваемой во внешние сети и принимаемой из внешних сетей информации;

- угрозы сканирования, направленные на выявление типа операционной системы АРМ, открытых портов и служб, открытых соединений и др.;

- угрозы выявления паролей;

- угрозы получения НСД путем подмены доверенного объекта;

- угрозы типа «Отказ в обслуживании»;

- угрозы удаленного запуска приложений;

- угрозы внедрения по сети вредоносных программ[6].

Угрозы заражения ЭВМ возникают из-за распространения вредоносного ПО через:

- съёмные носители;

- заражённые Web-страницы;

- вложения в электронную почту;

- дыры в сетевой безопасности;

- заражённые файлы и документы.

4 Разработка системы защиты информационных данных для лечебно-профилактических учреждений

Система защиты персональных данных включает как организационные меры защиты, средства защиты информации, так и используемые в информационной системе информационные технологии.

Создание системы защиты персональных данных включает следующие этапы:

- Предпроектный этап.

На данном этапе осуществляется обследование информационной системы персональных данных (ИСПД), ее классификация, а так же составляется модель угроз ИСПД (по методическим документам ФСТЭК), модель нарушителя ИСПД (по методическим документам ФСБ), а так же разрабатывается техническое задание на создание СЗПД.

- Проектный этап.

На втором этапе создания СЗПД осуществляется разработка организационно-распорядительной документации для контроля и регламентации хранения, обработки, накопления, сбора ПД; выполняются все необходимые работы, в том числе и закупка средств защиты ПД; проводится обучение персонала.

- Ввод в действие СЗПД.

Данный этап включает в себя:

- опытную эксплуатацию средств защиты информации;

- приемо-сдаточные испытания;

- оценку соответствия ИСПД требованиям безопасности ПД.

4.1 Классификация ИСПД поликлиники

Перед проектированием СЗПД прежде всего необходимо определиться где и в каком виде присутствуют персональные данные в ЛПУ, определить цели их обработки, а так же способы обработки.

В лечебно-профилактических учреждениях можно выделить два основных подразделения обрабатывающих информацию, в которую включены ПДн:

- лечебное (состоит из сбора, обработки, хранения, уточнения, модификации, уничтожения персональных данных пациентов);

- бухгалтерия и кадры (обработка персональных данных сотрудников и контрагентов).

В каждом из подразделений формируется своя база данных. Чаще всего, главную роль в создании баз данных оказывает программное обеспечение,

имеющееся в наличии, например, СУБД MS Access, идущее в комплекте MS Office, позволяет в короткие сроки создать БД. ПД, обрабатываемые в медицинской организации, хранятся как на бумажных носителях (карты пациентов), так и в электронных базах данных.

Целью обработки ПД сотрудников является обеспечение трудовых взаимоотношений. Обработка ПД пациентов необходима для обеспечения более качественного и быстрого медицинского обслуживания.

В медицинских организациях обработка данных ведется как неавтоматизированным путем (например, поиск данных о пациенте по медицинской карте, хранящейся на бумажных носителях), так и обработка с использованием средств автоматизации.

Применение электронных БД в ЛПУ связано в первую очередь с необходимостью улучшения обслуживания пациентов. Применение средств автоматизации позволяет сократить время поиска необходимой информации, что в свою очередь сокращает время ожидания пациентом той или иной процедуры.

Перечень персональных данных пациентов и сотрудников поликлиники, хранящихся и обрабатываемых в ИСПД приведен в пункте 3.1 данного дипломного проекта.

Согласно Приказу № 55/86/20 от 13 февраля 2008г. «Об утверждении Порядка классификации информационных систем персональных данных» перед построением СЗПД необходимо классифицировать ИСПД.

ИСПД сотрудников относится к типовым информационным системам, поскольку в ней необходимо обеспечить только конфиденциальность обрабатываемых данных. ИСПД пациентов же относится к специальным информационным системам, т.к. в ней обрабатываются данные о состоянии здоровья субъектов ПД.

Согласно предлагаемой в Приказе методике ИСПД классифицируются в зависимости от количества субъектов обрабатываемых ПД, и типа ПД.

В зависимости от объема обрабатываемых в ИСПД данных XНПД бывают следующие категории ИСПД:

1 категория – в информационной системе одновременно обрабатываются персональные данные более чем 100 000 субъектов ПД или персональные данные субъектов ПД в пределах субъекта Российской Федерации или Российской Федерации в целом;

2 категория – в информационной системе одновременно обрабатываются персональные данные от 1000 до 100 000 субъектов ПД или персональные данные субъектов ПД, работающих в отрасли экономики Российской Федерации, в органе государственной власти, проживающих в пределах муниципального образования;

3 категория – в информационной системе одновременно обрабатываются персональные данные менее чем 1000 субъектов ПД или персональные данные субъектов ПД в пределах конкретной организации[10].

Таким образом, т.к. ИСПД сотрудников ЛПУ содержит данные мене 1000 человек, следовательно по данному критерию ее можно отнести к 3 категории. В свою очередь ИСПД пациентов относится ко второй категории.

Далее определяем категории обрабатываемых в информационной системе персональных данных (ХПД):

- категория 1 – персональные данные, касающиеся расовой, национальной принадлежности, политических взглядов, религиозных и философских убеждений, состояния здоровья, интимной жизни;

- категория 2 – персональные данные, позволяющие идентифицировать субъекта персональных данных и получить о нем дополнительную информацию, за исключением персональных данных, относящихся к категории 1;

- категория 3 – персональные данные, позволяющие идентифицировать субъекта персональных данных;

- категория 4 – обезличенные и (или) общедоступные персональные данные[6]

ПД, обрабатываемые в ИСПД сотрудников ЛПУ относятся к ПД второй категории. ПД пациентов – к 1 категории, т.к. являются данными о состоянии здоровья субъектов ПД.

По результатам анализа вышеперечисленных данных определяется класс ИСПД в соответствии с таблицей 1

Таблица 1 – Определение класса информационной системы

|

ХНПД |

Категория 3 |

Категория 2 |

Категория 1 |

|

ХПД |

|||

|

категория 4 |

К4 |

К4 |

К4 |

|

категория 3 |

К3 |

К3 |

К2 |

|

категория 2 |

К3 |

К2 |

К1 |

|

категория 1 |

К1 |

К1 |

К1 |

Таким образом, ИСПД сотрудников можно отнести к ИСПД класса К2, а ИСПД пациентов к ИСПД категории К1.

Наивысшим считается класс К1, поэтому ИСПД ЛПУ в целом относится к 1 классу.

Параметры информационной сети приведены в таблице 2.

Таблица 2 – Параметры ИСПД поликлиники

|

Заданные характеристики безопасности персональных данных |

Специальная информационная система |

|

Структура информационной системы |

Локальная информационная система |

|

Подключение информационной системы к сетям общего пользования и (или) сетям международного информационного обмена |

Имеется |

|

Режим обработки персональных данных |

Многопользовательская система |

|

Режим разграничения прав доступа пользователей |

Система с разграничение доступа |

|

Местонахождение технических средств информационной системы |

Все технические средства находятся в пределах Российской Федерации |

|

Дополнительная информация |

К персональным данным предъявляется требование целостности и доступности |

4.2 Модель угроз информационной системе персональных данных

Так как. медицинская информация относится к специальной категории ПД, то для обеспечения безопасности ПД необходимо описать модель угроз для ИСПД.

Разработка модели угроз включает следующие шаги:

- описание ИСПД;

- определение типа ИСПД;

- определение пользователей ИСПД;

- определение исходного уровня защищенности ИСПД;

- определение вероятности реализации угроз в ИСПД;

- определение возможности реализации угроз в ИСПД;

- оценка опасности угроз;

- определение актуальности угроз в ИСПД

Описание информационной системы было приведено в предыдущем пункте дипломного проекта.

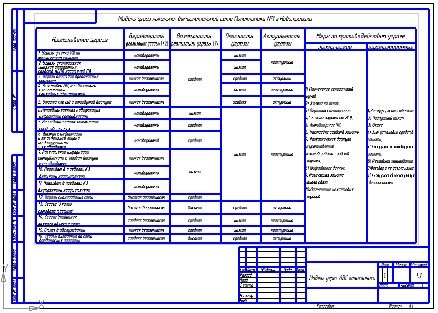

4.2.1 Пользователи информационной системы персональных данных

В ИСПД поликлиники можно выделить следующие группы пользователей, которые участвуют в обработке и хранении ПД:

- администратор ИСПД - сотрудник ЛПУ, ответственный за внедрение, сопровождение и настройку ИСПД, а так же уполномочен осуществлять предоставление и разграничение доступа оператора АРМ к базам персональных данных.

- администратор безопасности;

- операторы АРМ (лечащий персонал поликлиники);

- администратор сети;

- технический специалист по обслуживанию периферийного оборудования;

- программист-разработчик ИСПД[6].

В Поликлинике № 1 обязанности первой и второй группы пользователей выполняет главный менеджер по информационным технологиям. Обязанности четвертой и пятой групп пользователей выполняет веб-мастер. Операторами являются все врачи поликлиники, работники регистратуры и сотрудники отдела кадров и бухгалтерии.

Матрица доступа для ИСПД Поликлиники №1 г.Новотроицка представлена в таблице 3.

Таблица 3 – Матрица доступа

|

Типовая роль |

Уровень доступа к ПДн |

Разрешенные действия |

|

Главный менеджер по информационным технологиям |

Обладает полной информацией о системном и прикладном программном обеспечении ИСПДн.

Обладает полной информацией о технических средствах и конфигурации ИСПДн.

Имеет доступ ко всем техническим средствам обработки информации и данным ИСПДн.

Обладает правами конфигурирования и административной настройки технических средств ИСПДн.

|

- сбор - систематизация - накопление - хранение - уточнение - использование - распространение - обезличивание - блокирование - уничтожение |

Продолжение таблицы 3

|

Веб-мастер |

Обладает частью информации о системном и прикладном программном обеспечении ИСПД; Обладает информацией о технических средствах и конфигурации ИСПД; Имеет физический доступ к техническим средствам обработки информации и средствам защиты;

|

- накопление - хранение - уточнение

|

|

Разработчик ИСПД |

Обладает информацией об алгоритмах и программах обработки информации на ИСПД. Обладает правами внесения изменений в программное обеспечение ИСПД на стадии ее разработки, внедрения и сопровождения. Располагает всей информаций о топологии ИСПД и технических средствах обработки и защиты ПД, обрабатываемых в ИСПД |

- систематизация - накопление - хранение - уточнение - обезличивание блокирование уничтожение |

|

Операторы ИСПД |

Обладает правами доступа к подмножеству ПД. Располагает информацией о топологии ИСПД на базе локальной и (или) распределенной информационной системам, через которую он осуществляет доступ, и составе технических средств ИСПД. |

- сбор - систематизация - накопление - хранение - уточнение - использование - распространение - обезличивание

|

4.2.2 Исходный уровня защищенности ИСПД