Курсовая работа

по дисциплине «Информационная безопасность»

Защита от подслушивания

Сожержание

Введение…………………………………………………………………………...3

1 Защита информации от прослушивания: методы и средства борьбы со шпионами………………………………………………………………………….4

2 Прослушка сотового телефона…………………………………………………8

3 Поиск жучков…………………………………………………………………..14

4 Обнаружение жучков……………………………………………………….…17

Заключение……………………………………………………………………….20

Список использованных источников…………………………………………...21

Введение

На сегодняшний день, несанкционированный съем и передача акустической информации (речевые сообщения) является наиболее эффективным способом получения закрытых сведений. Прослушка помещения позволяет злоумышленникам получить доступ к информации, носящей конфиденциальный характер, для последующего ее корыстного использования.

Надежным способом обеспечить информационную безопасность будет организация защиты от прослушки. Если на предприятии происходит утечка информации, одним из первых шагов после установления характера утечки информации и составления каналов возможного ухода информации, будет именно мероприятия по технической защите информации на объекте защиты.

Утечка информации представляет собой скрытый уход закрытых сведений за границы контролируемой зоны.

Технический канал утечки информации – это комплекс средств разведки, с применением специальных технических устройств для съема, синхронизации и передачи информации.

Следует отметить, что защита от прослушивания – современный способ обеспечения сохранности конфиденциальных данных с применением технических средств, блокирующих некоторые каналы утечки информации или обнаруживающих электронные устройства. Защита информации осуществляется с использованием широкого спектра всевозможных приборов, которые способны определять характер излучения, указывая на местонахождение подслушивающих устройств.

1 Защита информации от прослушивания: методы и средства борьбы со шпионами

О том, что информация – валюта современности, слышал каждый. Владельцы большого количества этой валюты, стабильно приносящей прибыль сотням и тысячам людей, отлично понимают, насколько важно сохранить ее в тайне от злоумышленников. Особое значение защите информации придают бизнесмены, периодически сталкивающиеся с фактами промышленного шпионажа и лучше остальных осознающие последствия раскрытия коммерческой тайны. А значит, разработка комплекса эффективных методов сохранения конфиденциальных сведений от несанкционированного доступа и выявление потенциальных каналов их утечки – приоритетные задачи по обеспечению информационной безопасности.

Канал утечки данных – это физический путь от того, кто озвучивает коммерческую тайну или иные тайные сведения к злоумышленнику, смыслом которого является открытие несанкционированного доступа сведениям высокой степени секретности. Чтобы выяснить, какими методами и техническими средствами шпионы «вскрывают» коммерческие тайны, необходимо наличие определенных пространственных, временных и энергетических условий, а так же набор технических средств, воспринимающих и фиксирующих информацию.

Акустический канал включает три составляющие: источник информации, физическую среду, по которой она распространяется (воздух, жидкость, почва, инженерные и другие конструкции) и техническое средство для его считывания и распознавания. Средство перехвата речевых данных - человеческое ухо, возможности которого злоумышленники существенно расширяют за счет изобретения новых электронных устройств и технических решений. Чтобы воспрепятствовать передаче акустической информации посторонним лицам (прослушиванию), нужно знать, как именно злоумышленники получают ее от источника. То есть, определить и локализовать канал утечки.

Условно акустические каналы прослушивания конфиденциальных данных можно разделить на несколько видов:

- Прослушивание с помощью радиомикрофонов. Такой микрофон или передатчик может оказаться в кабинете после приема посетителя-шпиона или быть спрятанным одним из участников переговоров. Получая информацию с такого микрофона или видеопередатчика, злоумышленники могут слышать и видеть все, что творится в помещении или в автомобиле.

• Прослушивание по сотовым телефонам и через беспроводные каналы передачи данных. Маленький передатчик аудиоданных выполняется на базе мобильного телефона, но злоумышленник может поступить и проще – позвонить кому-нибудь во время переговоров и спрятать телефон в карман, чтобы абонент мог услышать и записать информацию. Также тайны могут успешно перетекать к третьим лицам по каналам 3G и Wi-fi.

• Диктофонная запись. Борются с ней с помощью миниатюрных устройств – подавителей диктофонов, создающих вокруг собеседников защищенное поле.

• Виброакустический путь. Информация удаленно снимается со стен, оконных стеклопакетов, радиаторов и труб отопления и прочих инженерных сооружений, находящихся в помещении. Самые мощные устройства распознают информацию, даже будучи закрепленными с наружной стены здания или корпуса машины. - Проводные каналы. Прослушивающие устройства внедряются в сеть 220V или телефонный кабель. Нейтрализуют их генераторы шума, создающие сложные помехи и не дающие распознать считанные данные.

Также источниками опасных сигналов – электромагнитных или радиоволн – вполне могут быть извещатели охранной сигнализации и некоторые бытовые приборы, расположенные в кабинете.

Если каналы утечки речевой информации остаются одинаковыми, то технические средства – радиозакладки, микрофоны, диктофоны и лазерные системы – с помощью которых шпионы осуществляют прослушивание, совершенствуются непрерывно. А значит, желающим защитить сведения от несанкционированного доступа жизненно важно иметь представление об устройствах, решающих эту проблему.

В любой комнате для проведения переговоров имеются следующие каналы потенциальной утечки речевых данных:

- окна;

- стены;

- пол и потолок;

- двери;

- система вентиляции;

- радиаторы отопления.

Достаточно часто злоумышленники используют прослушивающие устройства контактного типа (стетоскопы), утечка информации осуществляется по акустовибрационном каналу, принцип работы которых заключается в фиксировании вибраций окон, стен и батарей.

Также для перехвата речевых сообщений, может быть использована лазерная акустическая система разведки, в данном случае, съем информации происходит по акустооптическому каналу.

Такая аппаратура для прослушивания практически незаметна для большинства приборов. Поэтому для того, чтобы защита коммерческой тайны была максимальной, целесообразно установить генератор шума повышенной мощности – надежный блокиратор устройств передачи данных и прослушивания. Подобные приборы охватывает различные каналы утечки информации – оптикоакустический, акустический и виброакустический – и препятствует перехвату речевых сообщений.

Благодаря использованию генераторов шума обеспечивается хорошая защита от прослушивания путем продуцирования шумовых акустических помех, которые позволяют сделать возможным скрытие информационных сигналов. Защита от прослушки должна быть обеспечена и по вибрационным каналам. Подобная защита от утечки информации осуществляется при помощи генераторов шума (окрашенного и белого) речевого диапазона частот с вибропреобразователями электромагнитными или пьезоэлектрическими. Эти устройства создают шумовые помехи техническим средствам съема информации в инженерных коммуникациях, стенах и окнах. Необходимо отметить, что это достигается путем значительного превышения шума над уровнем наведенного в данные конструкции информационного сигнала.

В последнее время, в целях получения конфиденциальных данных, в частности промышленного шпионажа, стали применяться технические устройства, использующие стандарты передачи данных по Wi-Fi и Bluetooth каналу. С популяризацией применения беспроводных систем передачи данных, в большинстве офисных зданиях установлены роутеры для возможности подключения сотрудниками своих компьютеров к интернету. Поэтому проверка радиоэфира должны осуществляться только высококлассными специалистами для детального изучения всех подозрительных частот.

Необходимо сказать, что защита от прослушки должна базироваться на использование современных технических средств и охватывать все возможные каналы утечки информации, существующие на предприятии. Если не обращать внимание на всестороннее внедрение систем информатизации и автоматизации, то коммуникация между людьми посредством разговора остается на прежнем уровне. Конечно, в наш высокотехнологичный век, нельзя представить общество без интернета с его такими полезными функциями, как общение в сети и по почте. Следует также отметить, что с развитием рыночной экономики и деловой активности у большей части населения, возникла потребность в получении оперативной информации для эффективности в принятии решений, а вместе с этим увеличивается важность речевой коммуникации, что в свою очередь придает особое значение конфиденциальности.

Главным способом защиты связи является четкое ограничение физического доступа к объекту защиты. Для этого вводится режим и осуществляется жесткий контроль доступа. Следует проводить регулярные профилактические обследования и проверки помещений. Исследованное электротехническое оборудование, предметы интерьера на отсутствие устройств, угрожающих информационной безопасности, нужно пломбировать, ремонт и сервисное обслуживание осуществлять под чутким наблюдением сотрудника службы безопасности. Ни в коем случае нельзя пренебрегать вышеупомянутыми сведениями. Для предотвращения съема, перехвата и передачи речевых сообщений по электромагнитным полям рекомендуется использовать сертифицированную аппаратуру, либо проводить специальные проверки аппаратуры. Эффективной защитой информации от утечки по техническим каналам будет размещение и подключение генераторов помех и электромагнитного шума. Первые, блокируют радиоэфир по заданному диапазону частот, а генераторы шума, в свою очередь формируют и излучают электромагнитные шумовые сигналы в окружающее пространство.

При формировании рабочего места для высшего управленческого звена необходимо соблюдать следующие требования:

- Наличие в помещении электротехнической аппаратуры должно быть сведено к минимуму, следует оставить только то, что нужно для работы.

- Планировка инженерных коммуникаций должна быть выполнена таким образом, чтобы максимально затруднить внедрение посторонних электротехнических устройств.

- Доступ в помещение и его инженерные системы должен быть строго регламентирован, в качестве подрядчиков для технического обслуживания следует выбирать только проверенных специалистов, работы следует проводить под чутким наблюдением доверенного лица.

2 Прослушка сотового телефона

Сейчас очень трудно представить себя в повседневной жизни без мобильной связи. Сотовый подарил всеми оцененную возможность быстро и удобно общаться на расстоянии. Но вместе с развитием мобильной связи, стал расти и спрос на получение конфиденциальной информации с помощью перехвата и записи звонков. Рассмотрим хронологию событий в области прослушивания сотового телефона.

В России появление сотовых телефонов было отмечено к середине 90-х годов и представлены они были телефонами стандарта NMT-450. Уже в то время владельцы телефонов обеспокоились проблемами безопасности информации и утечки информации через каналы сотовой связи. Ещё с советских времён, в сфере связи работала система СОРМ – «система оперативно-розыскных мероприятий», с помощью которой любой оператор связи, в том числе и сотовой связи, должен был предоставить открытый доступ к своему оборудованию силовым структурам, в частности КГБ, а в последствии ФСБ. Поэтому в случае возникновения необходимости сотрудники силовых ведомств могли и могут подключаться к сотовому оператору и ставить на прослушивание практически любой телефон, не затрудняя себя в использовании специальных устройств, перехватывающих разговоры, хотя, стоит отметить, что для оперативных мероприятий они тоже использовались.

В то время, по сути даже радиолюбитель мог перехватывать звонки и записывать разговоры, все дело в аналоговом стандарте передачи радиосигнала. NMT-450 – это аналоговый стандарт, передача сигнала происходит в незашифрованном виде, что делает простой радиоприёмник, работающем в диапазоне 440-470МГц универсальным перехватчиком разговоров.

Одним из самых доступных устройств был широкополосный радиоприёмник или сканер, его стоимость вирировалась в районе 500$, и была доступна любому желающему. Естественно, что перехватить сканером разговор определенного абонента было весьма проблематично, но, принимая во внимание небольшое количество базовых станций и зная маршрут передвижения абонента, делало это задачу вполне разрешимой.

В связи с уязвимостью данного стандарта, рынок мгновенно отреагировал, и стали появляться автоматизированные системы по перехвату, одноканальная система стоила порядка 3 тысяч долларов, а многоканальная, охватывающая множество станций, стоила где-то 25 тысяч долларов. Поэтому вопрос о защите телефонных разговоров стал самым актуальным.

В конце 90-х годов мощным потоком в Россию стали завозить снятые с эксплуатации в США сотовые системы стандарта AMPS, а в дальнейшем DAMPS (аналого-цифровая система). Но этот стандарт был уже устаревшим, но более дешёвым в обслуживании, чем NMT-450, а тот факт, что запад переходил на более новый современный стандарт связи, позволило выгодно закупить оборудование и захватить большую долю российского рынка (Билайн).

Но новый стандарт также не гарантировал защиту телефонных разговоров, запись телефонных переговоров все также могла осуществляться с помощью специальной аппаратуры, с небольшими доработками вышеперечисленного оборудования можно было прослушивать и стандарт DAMPS. Кроме перехвата чужих разговоров, у операторов была еще не менее важная проблема, - это наличие большого числа людей, не плативших за услуги связи, а пользовавшихся недостатками стандарта связи.

С началом 2000-х годов сотовая связь стала развиваться семимильными шагами, появился новый стандарт, GSM-900, причем цифровой, что делало его прослушивание, с помощью аналогового приемника и сканера просто невозможным, а следовательно и запись разговоров неосуществимой задачей. Поэтому с появлением GSM-900, на рынок вышли и цифровые комплексы перехвата сотовой связи, но стоимость таких комплексов перешагивала отметку в 100 000 долларов.

Также рассмотрим еще один способ получения конфиденциальной информации по каналу сотовой связи посредством передачи данных через GPRS, Bluetooth и Wi-Fi. Мобильные телефоны, использующие в качестве программного обеспечения операционную систему Symbian и Microsoft, а это большинство смартфонов подвергаются риску.

Дело в том, что под эти платформы существуют шпионские программы, выполняющие интересные функции:

- прослушка телефона / смс

- съем данных

- скрытое включение диктофона

- передача снятой информации

Но для установки подобной программы, обязательно нужен физический доступ к мобильному телефону, после этого на телефон отправляются команды для активации нужного функционала. Но кроме выявленных минусов, есть еще один, при детализации счета, абонент может удивиться большим суммам за пользование интернетом (передача идет по GPRS-каналу).

Безопасность переговоров

В современном высокотехнологичном обществе защита информации имеет огромное значение. На сегодняшний день, информация, касающаяся, к примеру, технологических секретов производства, клиентской базы предприятия, либо сведений о стратегии, давно уже имеет свою рыночную цену, остается лишь решить вопрос со способом и средствами добычи ценных данных. Урон от обладания конфиденциальными данными лицами, которым она не предназначалась, может быть различным − от финансовых убытков частной организации или шантажа физических лиц, вплоть до международных конфликтов. Исходя из изложенного, можно сделать вывод, о том, что защита переговоров – важная неотъемлемая составляющая часть в жизни любого предприятия. Вся информация, в зависимости от порядка ее предоставления или распространения классифицируется на следующие группы:

- общедоступная информация;

- коммерческая тайна;

- информация, которая подлежит предоставлению;

- государственная тайна.

Противодействие последствиям кражи информации ограниченного доступа выступает необходимость обеспечения такой степени ее защиты, чтобы время, затраченное на несанкционированное получение при соответствующем уровне финансовых затрат злоумышленника, превышало время, в течение которого она актуальна. Это время определяется сферой использования данной информации и может составлять от нескольких часов или суток до многих месяцев или лет.

Указанный подход к защите вполне оправдан для одного из самых распространенных направлений информационной безопасности на данный момент. К этой сфере, за счет ее распространенного характера проявлений, уделяется особый интерес, как разработчиков, так и потребителей методов и средств речевой защиты информации. Такие средства защиты отличаются разнообразием: в случае перехвата, при прослушивании, речевые сообщения должны быть не понятны злоумышленнику, даже при детальном спектральном анализе речевые сообщения будут замаскированы и неразборчивы.

В области защиты речевой информации, в последнее время, наблюдается сильнейший скачок в сторону эффективности. Появилось новое высокотехнологичное направление – это технология демодуляции речевого сообщения, с последующим преобразованием с помощью распределения и разделения волны речевого сообщения на отдельные зашифрованные части, с последующей их передачей по каналу связи и соединением в конечной фазе. Разработанная с применением совершенного нового принципа модуляции речевого сигнала, данная технология существенно сокращает вероятность перехвата речевого сообщения, гарантируя при этом четкое петтенкоферирование изначального сообщения.

Главная особенность заключается в том, что передача сигналов осуществляется по открытому каналу связи. Используя данный метод, кардинально отличается от предшествующих подходов, где речевой сигнал конвертировался для искажения исходного речевого сообщения и посылался только по единственному каналу связи. При этом злоумышленник мог держать под контролем канал связи, обладая знанием и необходимым техническим ресурсом, он полностью воспроизводил первоначальное речевое сообщение.

Применяя новую технологию, злоумышленник, настроившись на одну частоту, сможет восстановить только часть сообщения, которое не дает объективное представление о состоявшемся разговоре. Исходя из этого, технология разъединения речевого сообщения на разнородные части, и раздельная передача создают вспомогательную протекцию в сохранности конфиденциальной информации.

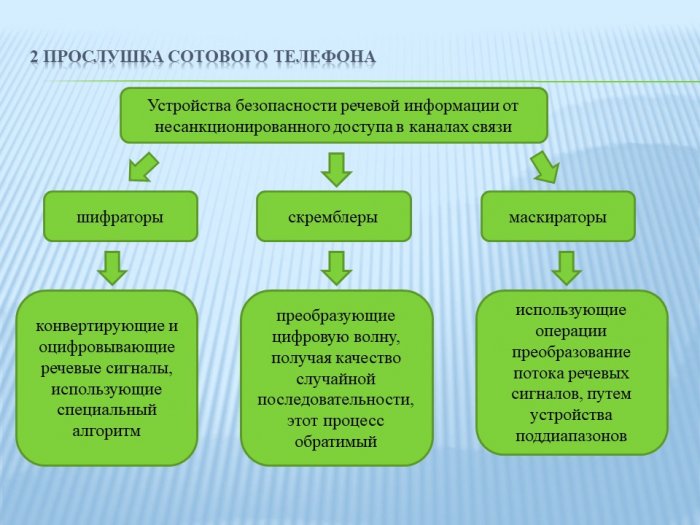

На сегодняшний день, традиционные устройства безопасности речевой информации от несанкционированного доступа в каналах связи можно разделить на 3 основные группы:

- шифраторы, конвертирующие и оцифровывающие речевые сигналы, использующие специальный алгоритм.

- скремблеры, преобразующие цифровую волну, получая качество случайной последовательности, этот процесс обратимый.

- маскираторы, использующие операции преобразование потока речевых сигналов, путем устройства поддиапазонов.

На рынке технических средств защиты информации, весьма бюджетным вариантом являются именно маскираторы речевых сообщений.

Специальные поисковые мероприятия, направленные на обнаружение устройств, угрожающих информационной безопасности предприятия, а также устранение возможных причин утечки информации являются самыми эффективными способами в сфере защиты конфиденциальных сведений.

Поисковые обследования проводятся как в отдельном кабинете, так и во всем здании, это может быть разовая проверка или мероприятие, проводимое с определенной периодичностью. Обычно поисковые работы по проверке помещений проводятся раз в квартал, либо перед проведением особо важных переговоров и совещаний одними и теми же специалистами. Проверка помещений занимает времени от нескольких часов до нескольких суток, множество различных факторов влияют на объем поисковых работ, среди них: площадь проверяемых помещений, конструктивные особенности планировки, интерьерные решения, количество электротехнического оборудования и устройств.

В группу по поиску прослушивающих устройств входят от одного до десятка специалистов, все зависит от сложности и объема работы. Группа начинает свою работу, как правило, с опроса сотрудников предприятия, изучения режимных мероприятий и контроля доступа к проверяемым помещениям.

Нужно понимать, что несанкционированная установка устройств, несущих реальную угрозу информационной безопасности не может появиться сама по себе.

Для атаки на предприятия разрабатывается план по проникновению и установке устройств съема и передачи информации, это может быть завербованный сотрудник рассматриваемого предприятия, либо работник подрядной организации, оказывающей услуги по техническому обслуживанию помещений.

Но есть существенная угроза и тому, что визуально знакомые предметы интерьера могут быть. Поэтому в ответе на этот вопрос следует понимать, что только четкое соблюдение режима и правил допуска на объекте может гарантировать защиту конфиденциальной информации.

Местом для установки прослушивающего устройство может служить любая ниша, это может быть потолочный или паркетный плинтус, рама окна, любой электрических прибор, одним из немногих факторов для установки является наличие бесперебойного питания.

Отличным предметом для монтажа прослушивающего устройства – это современный телефонный аппарат с многочисленными электронными компонентами, позволяющие обеспечивать многофункциональность. Мало того, что злоумышленники могут прослушивать разговоры в помещении, они могут записывать звонки исходящие и входящие на телефон. Поэтому, в первую очередь, следует обращать особое внимание на электротехнические приборы, обратиться в соответствующую организацию, которая проверит и исследует их, а также и опломбирует их.

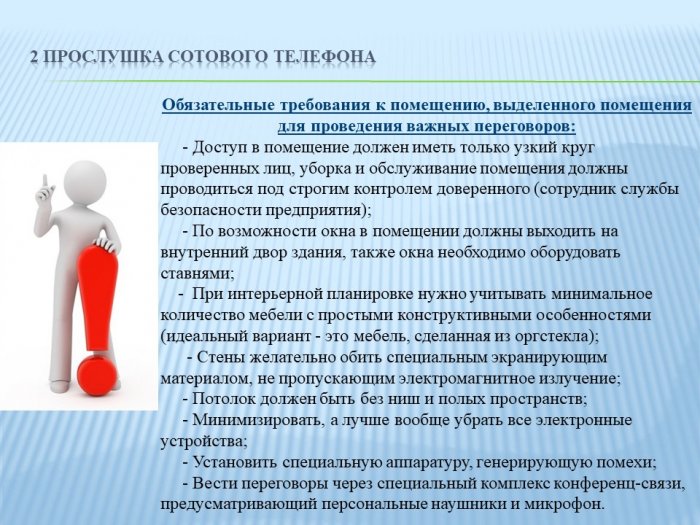

Эффективным способом сохранения конфиденциальной информации в узком кругу является специальное оборудование техническими средствами выделенного помещения для проведения важных переговоров, ниже следуют обязательные требования к такому помещению:

- Доступ в помещение должен иметь только узкий круг проверенных лиц, уборка и обслуживание помещения должны проводиться под строгим контролем доверенного (сотрудник службы безопасности предприятия);

- По возможности окна в помещении должны выходить на внутренний двор здания, также окна необходимо оборудовать ставнями;

- При интерьерной планировке нужно учитывать минимальное количество мебели с простыми конструктивными особенностями (идеальный вариант - это мебель, сделанная из оргстекла);

- Стены желательно обить специальным экранирующим материалом, не пропускающим электромагнитное излучение;

- Потолок должен быть без ниш и полых пространств;

- Минимизировать, а лучше вообще убрать все электронные устройства;

- Установить специальную аппаратуру, генерирующую помехи;

- Вести переговоры через специальный комплекс конференц-связи, предусматривающий персональные наушники и микрофон.

При выборе метода защиты информации, стоит понимать, что качество и эффективность информационной безопасности будет зависеть от строгого и четкого соблюдения выработанных правил и компетенции службы безопасности предприятия.

Объектом атак могут также стать технические средства, с помощью которых обрабатывается и хранится деловая документация и конфиденциальные данные, главным образом это компьютерная техника.

На сегодняшний день, на рынке технических средств защиты информации имеются специальные компьютеры с низким уровнем побочных излучений. Такие компьютеры предназначены для работы с конфиденциальными сведениями. Существенный недостаток такой техники, так это ее стоимость, превышающая в разы стандартный ПК.

3 Поиск жучков

Современный уровень развития радиоэлектроники позволяет злоумышленникам использовать широкий спектр устройств для негласного съема конфиденциальной информации. Задачи, которые движут преступниками, обуславливают множество факторов планирования мероприятия по получению обозначенной информации. Это может быть установка скрытых микрофонов для прослушивания помещений, либо монтаж скрытых камер видеонаблюдения. Закладки могут быть установлены в самых различных местах: в потолке, стене и в полу, в предметах интерьера, электронных устройствах, канцелярских принадлежностях и тому подобное, вот почему поиск прослушки достаточно серьезная техническая процедура.

Чтобы понять, где может быть установлено закладное устройство, для начала нужно понять какими целями руководствовались недоброжелатели. Какого рода информация может быть им интересна (аудио, видео или файлы, хранящиеся в компьютере), сколько у них могло быть времени для реализации своего мероприятия, могла ли быть у преступников возможность доступа к объекту, к смежным комнатам, к техническим помещениям. Вызвать подозрение на незаконный съем информации с применением специальных технических устройств может утечка информации, либо обнаружение раннее установленных жучков.

Поисковые мероприятия актуально проводить там, где есть вероятность утечки конфиденциальной информации (переговорные, кабинеты руководства и менеджмента, частные дома, квартиры, автомобили). Например, ни в коем случае нельзя пренебрегать проверкой нового офиса, старые арендаторы могли стоять на прослушке.

Компаниям, работающим в сфере с развитой конкуренции, нужно постоянно держать руку на пульсе. В жесткой конкурентной борьбе, демпинг и перевербовка сотрудников для кражи заказа или клиентской базы настолько распространены, что не стоит удивляться тому, что негласное получение информации, используя технические средства, является частым способом для обыгрывания соперников.

Активная защита информации и поиск жучков – это естественная реакция на угрозу по отношению к коммерческой тайне. В такой тенденции желательно найти и нанять в штат доверенного, который бы занимался бы вопросами защиты информации и был посвящен во все тонкости этого дела. В обязанности такого сотрудника должны входить: разработка концепции и плана информационной безопасности на предприятии, внедрение системы защиты информации, проверка штата на возможность утечки информации, взаимодействия с техническими специалистами, организация контроля допуска на предприятие, обеспечение безопасности при обслуживании помещений и проведении монтажных работ на предприятии.

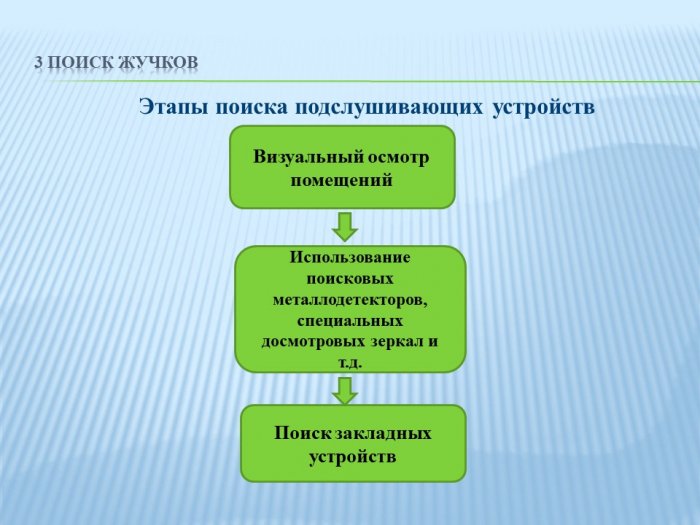

Самый актуальный вопрос, связанный с информационной безопасностью на сегодня – как обеспечить защиту секретных данных внутри выбранного объекта? Следует отметить, что поиск подслушивающих устройств состоит из нескольких этапов, которые, в свою очередь, реализуются благодаря методам специальной проверки или специального обследования. Специалисты по защите информации используют следующие методы:

- Визуальный осмотр помещений. В первую очередь, обследование проводится в местах, представляющих наибольший интерес для злоумышленников. Разумней всего, проводить визуальный осмотр и поиск жучков после проведенных совещаний, переговоров, когда существует вероятность того, что установка жучков могла быть произведена кем-то из посторонних, как правило, местом для установки служат легкодоступные места (мебель, оконный проем, шторы и карнизы, подвесной потолок). Учитывая, что у жучков такого типа низкая работоспособность из-за автономного питания, большую опасность они не несут, но профилактические мероприятия и в таком случае не бывает излишним.

- Использование поисковых металлодетекторов, нелинейных локаторов, осветительных приборов, оптико-волоконных эндоскопов, специальных досмотровых зеркал и т.д. Применение данных приборов в большинстве случаев позволяет обнаружить закладки, но не может гарантировать стопроцентного результата. Чтобы мероприятие увенчалось успехом, необходимо не только использовать специальную аппаратуру, но и обладать профессиональным практическим опытом по обнаружению закладных устройств. Технические особенности поиска жучков с применением нелинейных локаторов основаны на специфических свойствах полупроводниковых материалов. Дело в том, что при их облучении высокочастотным радиосигналом происходит преобразование его частоты в кратные гармоники с последующей интерференцией в окружающее пространство. Приемник нелинейного локатора принимает вторую и третью гармоники ответившего сигнала. Образование в отраженном сигнале таких гармоник объясняется нелинейностью характеристик полупроводниковых материалов. Поиск прослушивающих устройств основывается на принципе работы нелинейного локатора, позволяя выявить не только активные, работающие закладки, но, и неработающие устройства (с выключенным электропитанием), устройства с дистанционным командным управлением, устройства с узкополосной модуляцией передачи сигналов (информация записывается на накопительное устройство; радиосигналы передаются короткими сериями), закладные устройства, расположенные в линиях связи. То есть нелинейный локатор сможет обнаружить любой скрытый прибор, излучающий электромагнитные волны.

- Поиск закладных устройств, в частности поиск радиозакладок, применяя сканирующий приемник, сводятся к тому, что в узкополосном спектре принимаемых сигналов, в заданном частотном диапазоне, производится последовательное передвижение по шкале частот. Устройства, предназначенные для скрытого несанкционированного получения акустической (речевой) информации называются закладными устройствами или просто закладки. Закладки монтируются на тех объектах, где вероятность получения потенциально полезной информации наиболее высока. Это может быть переговорная комната, кабинет руководителя, конференц-зал, автомобиль. Если рассматривать помещение, как объект атаки, то установка закладки может быть произведена непосредственно в помещении, в интерьерных решениях планировки, либо в коммуникациях (ниши в потолке, вентиляция). Для таких задач применяются микрофоны с чувствительностью 35 - 55 мВ/Па, позволяющие записывать тихие речевые сообщения (степень громкости 64 дБ) на расстоянии до десяти метров от их источника произношения. Регистрируемая акустическими закладками речь передается на захват в приемник - регистратор по радиоканалу, либо по оптическому или электросети и телефонной линии. Закладные устройства акустического характера, использующие для передачи данных радиоканал, являются специальными миниатюрными передатчики и носят название радиозакладки. Радиозакладки сделаны как отдельное автономное устройство или это могут быть замаскированные предметы ежедневного быта: сетевой адаптер, офисная принадлежность, горшок с цветком, клавиатура и тому подобное. Проводимое исследование электрических линий и линий связи заключается в снятии показаний и сравнений изменений в электротехнических параметрах коммуникаций, тем самым можно найти закладные устройства, считывающие информацию. Но не стоит также пренебрегать такой разновидностью специальных мероприятий в разделе технической защиты информации, как поиск скрытых видеокамер.

Эффективность и результативность специальной проверки обеспечивают широкополосные приемники. Они позволяют принимать суперпозиции радиосигналов в широком диапазоне частот.Индикация электромагнитного поля, радиоперехват, радиосканирование, инфракрасное зондирования, рефлектометрия линий связи – данные виды исследований с применением специальной аппаратуры делают обнаружение закладок легкоразрешимой задачей. Если же этого не сделать, то мероприятие, с большой долей вероятности не даст нужного результата, так как пропадет объективность проверки, должна быть абсолютная уверенность в чистоте всех возможных технических каналах утечки информации.

Система мер по обеспечению защиты информации состоит из следующих направлений:

- Предупреждение угроз — это предохранительные меры по обеспечению информационной защиты, целью которых является устранение возможности возникновения угроз (регулярный поиск жучков).

- Обнаружение и выявление возможных угроз. Цель обнаружения – это установление конкретных угроз, основываясь на полученных фактах.

- Пресечение попытки действия преступного характера.

4 Обнаружение жучков

Владение информацией является одним из ключевых факторов успешности бизнеса. Оперативное информирование способно кардинально влиять на принятие управленческих и стратегических решений. Разведывательную деятельность коммерческих структур можно разделить на два направления: промышленный шпионаж и бизнес-разведка. Разница между ними заключается только в том, что бизнес-разведка предполагает соблюдение норм законодательства. Своевременное обнаружение подслушивающих устройств способно сохранить конфиденциальность.

С точки зрения разведки, классифицировать информацию можно так:

- общая или обзорная (характеризует организацию в общих чертах).

- оперативная (реагирует на внутренние и внешние изменения).

- аналитическая (экспертным образом проводятся аналитические прогнозы).

В девяноста девяти процентах случаев, промышленный шпионаж выгоден именно для конкурентов. Это могут быть не только крупные игроки, которые уже давно известны, но и участники рынка, планирующие завоевывать новые сектора и расширять свой бизнес. Поэтому своевременное проведение специальных мероприятий по проверке и обследованию объекта защита и его технических каналов - залог спокойного процветания бизнеса.

Любая информация, содержащая коммерческую тайну, может заинтересовать конкурентов, а именно: секреты технологии производства продукта, ценообразование, тактика и стратегия развития бизнеса, клиентская база, личная информация о руководителе компании, финансовые результаты, данные о поставщиках и подрядчиках, то есть всё то, что может быть использовано с выгодой компанией-конкурентом. Если есть подозрения или факты утечки информации, совершенно не лишним будет обнаружение скрытых видеокамер на заданных объектах.

Способы получения конфиденциальной информации:

- Вербовка сотрудников, партнеров компании.

- Шантаж сотрудников компании.

- Взлом корпоративной сети, получение доступа к персональным файлам руководящих лиц.

- Сбор и съем информации с помощью установки технических средств (прослушивание помещений офиса компании, телефонных линий).

- Внедрение агента в штат.

Способ получения зависит от конкретно поставленных задач, к примеру, планы по развитию компании эффективней всего узнать, внедрив своего человека в менеджмент компании, причем агент может работать годами под прикрытием, получая двойную зарплату и под носом у работодателя периодически сливая необходимую информацию. Для того, чтобы зафиксировать какой-то определенный момент, подтвердить предположение применяется скрытое видеонаблюдение, именно поэтому обнаружение скрытых камер – это неотъемлемая часть в технической защите информации.

Проверка штата сотрудников, а главное новых работников – это одна из первостепенных обязанностей службы безопасности. Но нередко, недобросовестные конкуренты используют сразу несколько методов несанкционированного получения информации, среди приоритетных является установка технических устройств съема информации для прослушки помещений. Зачастую компания не обладает необходимым навыком и ресурсами для проведения специальных мероприятий, поэтому очень важно вовремя обратиться к опытным специалистам, которые готовы организовать и провести качественное обнаружение жучков. Непременными критериями при выборе соответствующих специалистов по технической защите информации должны быть: наличие многоцелевой профессиональной базы специального технического оборудования, безупречная репутация и возможность рекомендации от заказчиков.

Акустическая информация – это информация, носителем которой являются акустические сигналы. Если источником информации выступает человеческая речь, то акустическая информация называется речевой. Акустический сигнал представляет собой возмущения упругой среды, проявляющиеся в возникновении колебаний различной природы и длительности. Акустическими называются механические колебания элементов упругой среды, распространяющиеся от источника колебаний в пространство, окружающее источник, в виде волн различной длины и амплитуды.

Первичными источниками акустических колебаний являются механические системы, к примеру, речевой аппарат человека, а вторичными – преобразователи различного вида, в том числе электроакустические. Последние представляют собой устройства, предназначенные для преобразования акустических колебаний в электрические и обратно. Вот почему поисковые мероприятия, прежде всего, направлены на поиск источника. К ним относятся микрофоны, телефоны, громкоговорители и другие устройства.

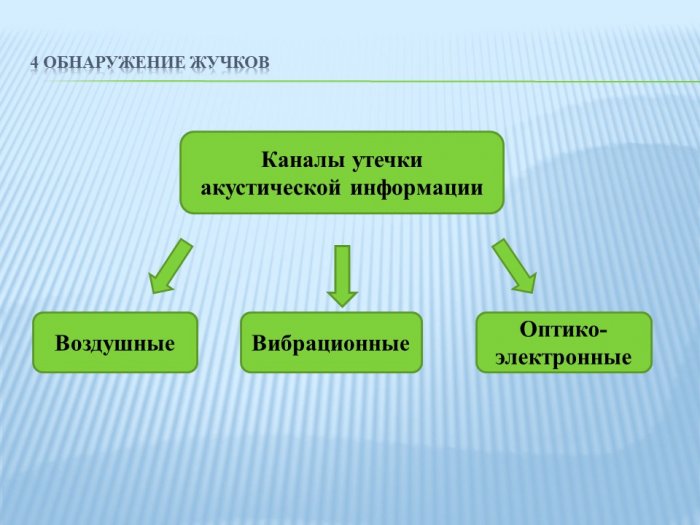

В зависимости от формы акустических колебаний различают простые (тональные) и сложные сигналы. Тональный – это сигнал, вызываемый колебанием, совершающимся по синусоидальному закону. Сложный сигнал включает целый спектр гармонических составляющих. Среды распространения акустических колебаний и способы их перехвата по техническим каналам можно разделить на воздушные, вибрационные, электроакустические, оптико-электронные.

1) Воздушные каналы утечки информации. В воздушных каналах утечки информации средой распространения акустических волн является открытый воздух. Для перехвата речевой информации используют миниатюрные высокочувствительные микрофоны, а также направленные микрофоны. Обнаружение прослушивающих устройств и другие специальные мероприятия следует планировать заранее, учитывая конструктивные и технические особенности проверяемого объекта.

2) Вибрационные каналы утечки информации. В таких каналах утечки информации средой распространения акустических волн являются конструкции, стены, потолки, полы, трубы водоснабжения, отопления, канализации. Для перехвата акустических колебаний в этом случае используются контактные микрофоны или по-другому, стетоскопы. В этом случае, обнаружение прослушки затруднятся в виду того, что физическое обнаружение устройств данного типа просто невозможно, если используется бесконтактный направленный стетоскоп, либо это займет достаточно длительное время.

3) Оптико-электронный канал утечки информации. Оптико-электронный или лазерный канал утечки речевой информации происходит при излучении лазерным лучом вибрирующих в акустическом пространстве отражающих поверхностей (чаще всего - это стекла окон). Отраженное лазерное излучение преобразуется и формируется по колебании амплитуды, фазе и принимается приемником оптического излучения, демодуляция которого и выделяет конечную речевую информацию.

Заключение

Защита от прослушивания – современный способ обеспечения сохранности конфиденциальных данных с применением технических средств, блокирующих некоторые каналы утечки информации или обнаруживающих электронные устройства.

Достаточно часто злоумышленники используют прослушивающие устройства контактного типа (стетоскопы), утечка информации осуществляется по акустовибрационном каналу, принцип работы которых заключается в фиксировании вибраций окон, стен и батарей.

Также для перехвата речевых сообщений, может быть использована лазерная акустическая система разведки, в данном случае, съем информации происходит по акустооптическому каналу.

В последнее время, в целях получения конфиденциальных данных, в частности промышленного шпионажа, стали применяться технические устройства, использующие стандарты передачи данных по Wi-Fi и Bluetooth каналу.

Защита информации осуществляется с использованием широкого спектра всевозможных приборов, которые способны определять характер излучения, указывая на местонахождение подслушивающих устройств.

Благодаря использованию генераторов шума обеспечивается хорошая защита от прослушивания путем продуцирования шумовых акустических помех, которые позволяют сделать возможным скрытие информационных сигналов.

Главным способом защиты связи является четкое ограничение физического доступа к объекту защиты. Для этого вводится режим и осуществляется жесткий контроль доступа. Следует проводить регулярные профилактические обследования и проверки помещений. Исследованное электротехническое оборудование, предметы интерьера на отсутствие устройств, угрожающих информационной безопасности, нужно пломбировать, ремонт и сервисное обслуживание осуществлять под чутким наблюдением сотрудника службы безопасности. Ни в коем случае нельзя пренебрегать вышеупомянутыми сведениями. Для предотвращения съема, перехвата и передачи речевых сообщений по электромагнитным полям рекомендуется использовать сертифицированную аппаратуру, либо проводить специальные проверки аппаратуры. Эффективной защитой информации от утечки по техническим каналам будет размещение и подключение генераторов помех и электромагнитного шума. Первые, блокируют радиоэфир по заданному диапазону частот, а генераторы шума, в свою очередь формируют и излучают электромагнитные шумовые сигналы в окружающее пространство.

Список использованных источников

1 Гатчин Ю. А., Сухостат В. В. Теория информационной безопасности и методология защиты информации / Ю. А. Гатчин, В. В. Сухостат – СПб.: СПбГУ ИТМО, 2010. - 98 с.

2 Макаренко, С. И. Информационная безопасность: учебное пособие для студентов вузов / С. И. Макаренко – Ставрополь: СФ МГГУ им. М. А. Шолохова, 2009. – 372 с.: ил.

3 Романов, О. А. Организационное обеспечение информационной безопасности: учеб. для вузов / О. А. Романов, С. А. Бабин, С. Г. Жданов. - М.: Академия, 2008. - 192 с.

4 Родичев, Ю. А. Информационная безопасность: нормативно-правовые аспекты: учеб. пособие / Ю. А. Родичев . - СПб. : Питер, 2008. - 272 с.

5 Мельников, В. П. Информационная безопасность и защита информации: учеб. пособие для вузов / В. П. Мельников, С. А. Клейменов, А. М. Петраков; под ред. С. А. Клейменова.- 4-е изд., стер. - М. : Академия, 2009. - 332 с.

6 Барсуков, В. С. Безопасность: технологии, средства, услуги / В. С. Барсуков. - М., 2001 - 496 с.

7 Ярочкин, В. И. Информационная безопасность: учебник для студентов вузов / В. И. Ярочкин. - 3-е изд. - М.: Академический проект: Трикста, 2005. - 544 с.

8 Барсуков, В. С. Современные технологии безопасности / В.С. Барсуков, В.В. Водолазский. - М.: Нолидж, 2000. - 496 с.

9 Зегжда, Д. П. Основы безопасности информационных систем / Д. П. Зегжда, А. М. Ивашко. - М.: Горячая линия - Телеком, 2000. - 452 с., ил.

Презентация

Скачать: